Titkolózás

a lehallgatás körül .

Államtitoknak minősül, kiket érinthetett Magyarországon a lehallgatás

Az

amerikai lehallgatási botrány érdemben és jelentősen

befolyásolhatja az Amerikai Egyesült Államok és Magyarország

kapcsolatát, amíg az ügyet Washington nem tisztázza – mondta

Lázár János, a Miniszterelnökséget vezető államtitkár az

Országgyűlés e témával foglalkozó vizsgálóbizottságának

csütörtöki üléséről távozóban újságíróknak.

Lázár János szerint nyilvánvaló, hogy az Egyesült Államok hírszerző szolgálata rendelkezik Magyarországra vonatkozó információkkal. Bárki is nyeri meg a parlamenti választást áprilisban, jelentősen fokozni kell a belső biztonságot, elsősorban az elektronikus információk védelmét – mondta. Az államtitkár kiemelte, hogy a Magyarországra érkező amerikai nagykövetnek is meg kell jelennie a bizottság előtt. Az Országgyűlés az Európa több országát érintő lehallgatási botrány magyarországi szálainak, valamint a külföldi befolyásszerzési törekvéseknek feltárására létrehozott vizsgálóbizottságának csütörtöki ülésén Lázár János, Pintér Sándor belügy- és Martonyi János külügyminiszter a külpolitikai aspektusból fakadó nehézségeket értékelték, továbbá tájékoztatták a képviselőket arról, hogy az Alkotmányvédelmi Hivatal és a hírszerzés milyen tevékenységet folytat ezzel kapcsolatban.

A zárt

bizottsági ülésen elhangzottakat Pintér Sándor titkosította. A

belügyminiszter a sajtónak általánosságban annyit mondott:

nagyon alapos és részletes feltárást adtak a bizottságnak.

Kérdésre válaszolva elmondta: folyamatos kapcsolatban vannak az

amerikai társszervekkel, köztük az FBI és a CIA képviselőivel.

Martonyi

János azt mondta: napirenden tartják a lehallgatási ügyet,

továbbra is várják a tájékoztatást, hogy mi történt

Magyarországon, és figyelemmel kísérik az amerikai folyamatokat.

A külügyminiszter kiemelte: reményeik szerint “hosszú

munkával”, de helyre tudják állítani azt a bizalmat, amely

szövetségesek és barátok között fontos. Ezzel együtt – mint

megjegyezte – különleges figyelmet kell szentelni ennek a

kérdésnek emberi jogi vonatkozásaira is. “Nagyon fontos, hogy

magyar állampolgárok semmi esetben se legyenek kiszolgáltatva

tömeges megfigyelésnek, lehallgatásnak, mert ez az ő

személyiségi, emberi jogaikat sérti” – szögezte le a

külügyminiszter.

Államtitoknak

minősül, hogy Magyarországon kiket hallgathattak le az Egyesült

Államok titkos adatgyűjtése során – jelentette ki Kocsis Máté,

a vizsgálóbizottság fideszes elnöke a bizottság ülése után.

Kocsis Máté, és Gulyás Gergely, a testület fideszes alelnöke

azt sem mondta el, hogy hány ember érintett a lehallgatásban.

Gulyás Gergely megjegyezte továbbá: ahogy a külügyminiszter

közölte korábban: egy amerikai államtitkár magyarországi

látogatása során elnézést kért a történtekért. “Nyilván

volt miért elnézést kérni” – fűzte hozzá a fideszes

alelnök.

Arra a

kérdésre, hogy mióta tarthattak a lehallgatások, Gulyás Gergely

azt mondta: úgy tudják hogy a 2001. szeptember 11.-i amerikai

terrortámadások után elfogadott – s máig érvényben lévő –

“Patriot Act” néven ismert törvény adott lehetőséget az

Egyesült Államok hírszerzésének az ilyen jellegű adatgyűjtésre.

Mint Gulyás Gergely kifejtette: ez a hazafias törvény különbséget

tesz amerikai állampolgárok és külföldiek között. Így a

személyes adatvédelemben – köztük a hírszerzés során

megszerzett adatokkal kapcsolatosan is – akár a szövetséges

államok polgárai számára sem biztosítja a jogorvoslathoz való

jogot. E tekintetben az Egyesült Államokban a fékek és

ellensúlyok rendszere “teljes egészében hiányzik” –

fogalmazott a fideszes képviselő, megjegyezve: azt szeretnék, ha

az Egyesült Államok saját állampolgárai és a szövetséges

államok polgárainak magánszférája között nem tenne

különbséget.

Gulyás

Gergely kitért arra is: a bizottsági ülésen egyetértés volt

abban, hogy az Európai Unió nem alkalmas keret ezeknek a vitáknak

a rendezésére. Így a szövetségesi kapcsolatok alapján az

Egyesült Államokkal kétoldalú tárgyalásokon kell ezt rendezni.

Azt szeretnék ha jó amerikai-magyar viszony lenne – mondta a

fideszes képviselő, de mint hozzátette – ehhez az kell, hogy az

emberi jogok egyetemességét az Egyesült Államok tiszteletben

tartsa. A testület fideszes alelnöke kérdésre válaszolva azt is

elmondta: szeretnének lehetőséget adni az amerikai diplomáciának

hogy képviseltesse magát a bizottság előtt, s hogy az Egyesült

Államok is tájékoztatást adjon arról, hogy egy szövetséges

államban kik voltak azokat akiket ez a lehallgatási tevékenység

érintett, milyen gyanú alapján tették ezt, s mit tesznek most

ezekkel az adatokkal.

Kocsis

Máté szerint a nemzetbiztonsági bizottság korábbi ülésein és

egyéb nyilatkozatokban is felmerült annak szükségessége, hogy

következő időszakban szükséges az ország biztonsági

rendszerének fejlesztése, mind technikai, mind személyi állomány

tekintetében. Ezt a törekvést a magyar kormány kiemelt ügyként

kezeli – hangsúlyozta Kocsis Máté. Az amerikai Nemzetbiztonsági

Ügynökség (NSA) kiterjedt titkos adatgyűjtési programjáról

Edward Snowden, az NSA egykori informatikusa szivárogatott ki

adatokat. A WikiLeaks tavaly ősszel az NSA lehallgató-átjátszó

központjainak helyszínét tartalmazó illusztrációs anyagot tett

közzé, és az egyik térképen Budapest is szerepel. Az

Országgyűlés december 10-én egyhangúlag döntött a parlamenti

vizsgálóbizottság létrehozásáról, amely múlt kedden tartotta

első ülését.

sg.hu

Lehallgatók lehallgatása

Háromféle

ember él ma szerte a világon: aki volt már lehallgatva, aki lesz,

és akit éppen lehallgatnak. A lehallgatás csak egyik módja az

ember célzatos megfigyelésének, amely ma már korántsem az állam

monopóliuma. Mióta a megfelelő technikai apparátusok viszonylag

könnyen és olcsón beszerezhetőek, a lehallgatás is

demokratizálódott. Ha a bőség kosarából nem is,

lehallgatókészülékből mindenki egyaránt vehet.

Bárki

megfigyelhet, illetve lehallgathat bárkit bármikor. Ahány kütyü,

annyi kis mikrofon, annyi parányi kamera. Csak megpöccintem a

zsebemben lapuló kis MP3-at és bármely beszélgetést elsőrendű

minőségben rögzíti, anélkül, hogy erről a mellettem vagy velem

beszélgetőknek sejtelmük lenne. Mobiltelefonommal akár rejtett

kamarás leleplező dokumentumfilmet is készíthetek, és akkor még

nem beszéltem a szintén olcsón beszerezhető trükkös

technikákról, amilyen a mikrokamerával felszerelt töltőtoll vagy

szemüvegszár.

„A

telefonos lehallgatásokat nem csak a rendőrségi vagy az

állambiztonsági szervezetek gyakorolják ma már – írta másfél

évtizeddel ezelőtt Jacques Derrida. – Németországban, mint az

újságban olvasom, egyes szabadpiacon beszerezhető készülékek,

amelyekből húszezer darabot adtak el, mire a német jogalkotás

felocsúdott, nemcsak arra jók, hogy széles hatókörben (úgy 500

méteren belül) minden telefonos beszélgetést lehallgassanak

velük, hanem arra is, hogy rögzítsék a beszélgetéseket, ami a

magánjellegű kémkedés és zsarolás előtt soha nem látott

távlatokat nyit meg.

Mindezek

az új technikai-tudományos lehetőségek nemcsak az »otthon«

bensőségességét veszélyeztetik, de még önmagunk, személyes

létünk integritását is aláássák: többé sehol nem lehetünk

magunkban vagy magunk között!” Nincs hát többé magánszféra,

bizalmas eszmecsere, magántitok, üzleti titok, ahogy persze

politikai titok sincsen. Illetve ha van, csak azért, hogy

riválisaink, ellenfeleink, vetélytársaink, irigyeink a szükséges

pillanatban nyilvánosságra hozzák őket, vagy hogy

bulvárszenzációként, botrányként árusítsák ki a médiapiacon,

ahol az ilyesmi kelendő tömegkulturális árucikk, ha ugyan nem

tudatosan alkalmazott PR-fogás.

Az

idegen fülek és tekintetek számára hozzáférhetetlen terek –

magánterek és köztes terek – eltűnőben vannak, a privátszféra

egykor szent határait nem (vagy nem csak) az állam sértheti meg a

jól vagy rosszul felfogott közérdekre hivatkozva, hanem

privátcélokat szolgáló szervezetek és magánemberek is. Még

hogy az én házam –az én váram! Alig van hely égen és földön,

amely ne lenne bekamerázva vagy „bepoloskázva”. Potenciálisan

mindig szem előtt vagyunk és minden szavunk, a legbizalmasabb is

hallható. Bárhol szólalunk meg – otthon, szeretteink körében,

barátunk kocsijában, étteremben, szűk szakmai körben – most

már minden szavunkat annak tudatában kell megfontolnunk, hogy

mindenki hallhatja őket, hogy bármikor kihangosíthatják őket,

hogy amit mondunk, egy ország nyilvánossága előtt hangzik el. Az

állam megfigyelési monopóliuma megdőlt: százezer és százezer

rejtett kamera szeme és titkos lehallgatóberendezés füle

figyelhet meg mindenkit, úgyhogy – potenciálisan legalábbis –

ma mindenki mindenhol megfigyelt és megfigyelő.

A

lehallgatott és rögzített, vagy rejtett kamerával filmre vett

beszélgetés, illetve esemény leggyakrabban úgy fejti ki zsaroló,

lejárató, romboló potenciálját, hogy nyilvánosságra hozzák.

(Lám, e tekintetben is mily leírhatatlan a haladás az

államszocializmus primitív megfigyelési és lehallgatási

rendszeréhez képest, amelynek titkait annyira eldugták, hogy még

ma is úgy kell őket archívumok tárnáinak mélyéről felszínre

bányászni. Attól kezdve persze már osztoznak minden modern titkok

piaci életében.)

A

lehallgatott és rögzített, vagy rejtett kamerával filmre vett

beszélgetés, illetve esemény leggyakrabban úgy fejti ki zsaroló,

lejárató, romboló potenciálját, hogy nyilvánosságra hozzák.

(Lám, e tekintetben is mily leírhatatlan a haladás az

államszocializmus primitív megfigyelési és lehallgatási

rendszeréhez képest, amelynek titkait annyira eldugták, hogy még

ma is úgy kell őket archívumok tárnáinak mélyéről felszínre

bányászni. Attól kezdve persze már osztoznak minden modern titkok

piaci életében.)

Ám

a törvénytelen lehallgatás megrendelőjének kilétére csak akkor

derülhet fény, ha az általa megfizetett lehallgatókat is

lehallgatták, vagy ha a lehallgatás botrányos tényét a

lehallgatottak leleplező dokumentumokkal bizonyítják és a

lehallgatás megrendelője ellen fordítják. Efféle filmburleszkbe

illő szcénákból nem volt hiány a közelmúlt magyar politikai

színpadán sem: a lehallgatott lehallgató ugyanaz a szerencsétlen

flótás, mint a lelocsolt locsoló a filmburleszk őskorából.

A

megrendelők kilétét azonban többnyire homály (vagy legalábbis

félhomály) fedi. Olykor éppen a lehallgató személyének

fölfedésével burkolják ködbe a megrendelő kilétét. A

lehallgató ilyenkor maga lép a nyilvánosság elé, hogy hősileg

vagy gyónásszerűen föltárja az „igaz valót” és leleplezze

önmagát, ezzel a meghökkentő színrevitellel adva drámai

nyomatékot vallomásának és hitelességet a nyilvánosság elé

tárt leleplező anyagnak (a lehallgatott beszélgetéseknek). A

„tanúságtétel” hitelessége azonban általában csak látszat,

amely mögött különféle magánérdekek, állambiztonsági, üzleti

vagy politikai célok húzódnak meg.

A

magányos(!) lehallgató színre lépésének legvalószínűtlenebb

oka éppen az, amit ő nevez annak: önvédelemből, személyes

biztonsága érdekében választotta a teljes nyilvánosságot.

Úgyszólván belemenekült a nyilvánosságba. Ennél sokkal

valószínűbb, hogy bizonyos érdekcsoportok, intézmények,

személyek megrendelésére, esetleg fizetség ellenében vagy

zsarolás hatására lépett a nyilvánosság elé.

Kivételes

esetben az is előfordulhat, hogy kifejezetten világnézeti vagy

politikai meggyőződésből, valamilyen „ügy érdekében”, a

nyomozás szálait összekuszálandó, „övéit” mentendő tette

meg a sorsdöntő lépést. Erről azonban semmit sem tudhatunk,

legfeljebb egy újabb leleplezési körben derülhet ki, hogy az

önleleplező ennek vagy annak a pártnak, mozgalomnak, összeesküvő

csoportnak az aktivistája, híve, bizalmi embere, maga a leleplezés

pedig ügyes manőver, provokáció, övéinek szóló

figyelmeztetés, félrevezető trükk volt.

A

megrendelő elvben éppúgy lehet maga a nyomozó hatóság (mondjuk,

ha a nyilvánosságot provokatív céllal használják föl), mint

azok, akik ellen nyomoznak (mondjuk, ha az önleleplezés

figyelemelterelő vagy félrevezető manőver). De megrendelők

lehetnek a konkrét ügyben érintett vagy attól politikai hasznot

remélő politikai szereplők is, akiket mondjuk a közzétett

lehallgatott beszélgetések kifejezetten kedvező színben tüntetnek

fel, és közvetve megvédelmeznek bizonyos politikai vádaktól és

sugalmazásoktól (ebben az esetben a leleplező nyilvánosság elé

lépésével hitelesített lehallgatások azt a célt szolgálják,

hogy a megrendelő politikust vagy politikai pártot meggyőzően

leválasszák valamilyen számára kínossá vált jelenségről vagy

vele kapcsolatba hozott másik pártról).

A

lehallgató „bátor” nyilvánosság elé lépése könnyen

elfedheti a lehallgatott beszélgetések hitelességének kérdését,

hiszen ma már egy gyermek is játszi könynyedséggel inszcenírozhat

lehallgatott beszélgetéseket, kívánság szerinti tartalommal,

előre megírt és betanult szövegek „kihangosításával”. Nota

bene: azok az állítólagosan lehallgatott beszélgetések,

amelyeket a nemrég letartóztatott magyar terrorista csoportba

szintén állítólagosan „beépült” vagy „beépített”

álösszeesküvő hozott nyilvánosságra a minap, zavarbaejtően

papirosízűek, politikailag pedig kínosan tendenciózusak, a

felvétel forgatási szituációra, az elhangzó párbeszédek pedig

forgatókönyvi dialógusokra emlékeztetnek, azon túlmenően, hogy

természetesen a legcsekélyebb bizonyítóerővel sem rendelkeznek.

Választási kampány idején különösképpen nem. De hát ki

mondta, hogy a cél itt a bizonyítás és nem a közvélemény

befolyásolása vagy egyszerűen a szórakoztatás?

Lehallgatás: Budapest is célpont volt

- 2013.

október 29., kedd

A

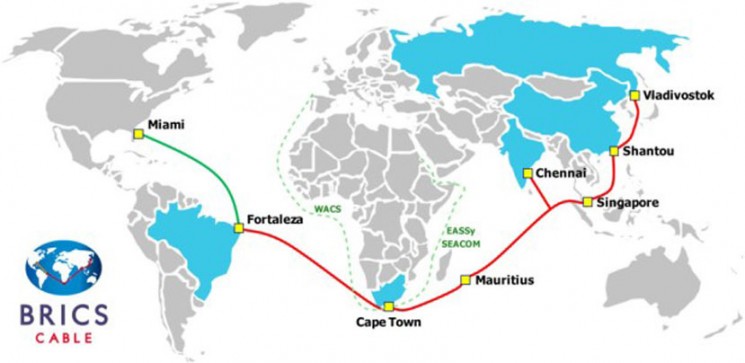

WikiLeaks ismertette a lehallgató központok helyét, közöttük

van Budapest is

Budapest

is szerepel azon a Wikileaks által közzétett illusztrációs

térképen, amely az amerikai Nemzetbiztonsági Ügynökség (NSA)

lehallgató-átjátszó központjainak helyszíneit mutatja. Az NSA

lehallgató-átjátszó központjainak térképét és a többi

anyagot kiszivárogtató portál Edward Snowdentől, az NSA volt

szerződéses alkalmazottjától származó információkra

támaszkodott. A magyar Nemzetbiztonsági Szakszolgálat és az

Alkotmányvédelmi Hivatal is vizsgálja a nemzetközi lehallgatási

ügyet - mondta Pintér Sándor belügyminiszter egy (más témában

tartott) keddi budapesti sajtótájékoztatón.

A

Wikileaks által közzétett térkép

Az

NSA és a Központi Hírszerző Ügynökség (CIA) elektronikus

lehallgatásra szakosodott közös egysége, a Special Collection

Service (SCS) lehallgató-átjátszó központjainak térképén

Moszkva, Párizs, Peking, Berlin és több tucat más nagyváros

szerepel – írta kedden internetes oldalán a Golosz Rossziji orosz

rádió. A térkép szerint Moszkvában két ilyen központ is

működik, az egyikben a titkosszolgálatok dolgozói személyesen

dolgoznak, a másikban elektronikus eszközök végzik az

adatgyűjtést. Az anyagot, amelyet a Cryptome amerikai internetes szakportál is közétett, eredetileg a Der Spiegel új kiadásában is meg akarták jelentetni, végül azonban cenzúrázott változatban jelent meg, abból a városok több mint felét törölték.

Budapesten "kihelyezett személyzet" működött

Amerikai nagykövetségek, konzulátusok fedésében dolgoztak

Az említett forrás szerint az SCS személyzete amerikai nagykövetségek és konzulátusok fedésében dolgozik. A CIA és az NSA ügynökei diplomáciai épületek mélyén dolgoznak, így munkájuk zavartalan. A nagykövetségekről történő lehallgatás törvénytelen, az SCS személyzete különleges, a mobiltelefon-hálózatról, a wifi-ről és a műholdas összeköttetésekről érkező jelek elfogására alkalmas berendezésekkel dolgozik – írta a rádió internetes oldala.

A térképen ezen belül is árnyalt szerkezetet rajzoltak fel. Piros színnel jelölik azokat a helyeket, amelyeken "aktív megfigyelés" folyik, három város tartozik ide, közöttük van Belgrád. A zöld színnel jelölt városokban (összesen kettőben) műszaki eszközökkel (helyszínen lévő emberek nélkül) folyik a megfigyelő tevékenység. A szürke szín az "alvó központot" jelöli, ilyenből három van feltüntetve. A fennmaradó hetvennégy városban - így Moszkvában, Párizsban, Berlinben, Rómában, Madridban, Havannában, Brazíliavárosban, Sanghajban, Kuvaitban, Bagdadban, Mexikóvárosban, Tbilisziben, Kijevben, Kínában (ott négy ilyen város is van), Hongkongban és Budapesten "kihelyezett személyzet" (staffed location) működik a bemutatott képanyag szerint.

A térképen szereplő felirat szerint a lehallgató-átjátszó központok felsorolása a 2010. augusztus 13-i állapotot tükrözi.

A prezentációból kiderül, hogy az Einstein-Castanet kódnevű jelelfogó berendezések a nagykövetségek felső emeletén vagy a tetőn helyezkednek el, ahol egyebek között polgári célú antennáknak álcázzák őket.

Az SCS rendszer nemcsak a levegőben továbbított adatok elfogására alkalmas, hanem segítségével konkrét embereket is meg lehet figyelni.

A magyarok is vizsgálódnak

Pintér Sándor belügyminiszter kijelentette: mióta a lehallgatásokról szóló információk Európa-szerte ismertté váltak, a hazai titkosszolgálatok megtették a szükséges lépéseket. A vizsgálatokat részben elvégezték, részben jelenleg is végzik, ha lesz olyan részük, amelyet nyilvánosságra kívánnak hozni, akkor tájékoztatják a közvéleményt - tette hozzá Pintér Sándor.

Az amerikai Nemzetbiztonsági Ügynökség (NSA) kiterjedt titkos adatgyűjtési programjáról Edward Snowden, az NSA egykori informatikusa szivárogatott ki adatokat.

A The Wall Street Journal című amerikai napilap amerikai illetékesekre hivatkozva azt írta hétfőn, hogy az NSA nyáron hagyta abba Angela Merkel német kancellár és több más vezető külföldi politikus telefonjának lehallgatását, miután tudomást szerzett róla a Fehér Ház is. A lap azt írta, hogy az NSA mintegy 35 külföldi vezető politikus telefonbeszélgetéseit figyelte.

- See more at: http://archivum.magyarhirlap.hu/lehallgatas-budapest-celpont-volt#sthash.ixwoVrQu.dpuf

|

Ez

a teljesen ártalmatlannak tűnő PC-s egér az

egyik legkorszerűbb gsm lehallgató készülék.

Nem olyan, mint bármely más hasonló termék a piacon. Számos modern funkciót/szolgáltatást integráltak bele: pl. akkumulátor backup, kristálytiszta hang, hívás vagy SMS/szöveges üzenet küldése mozgatás illetve hang észlelésekor!

Jellemzői:

Figyelem:

Azon biztonságtechnikai kiegészítő termékeket, amelyek

alkalmasak illegális lehallgatásra és megfigyelésre csak saját

szférájában, területén, az ott lévők tudtával használja

és csak saját felelősségére!

|

48,000 Ft

|

|

Rádiófrekvenciás lehallgató készülék eladó

Rádiófrekvenciás

lehallgató készülék eladó

9

voltos elemről működik, beüzemeljük a helyiségben és távolról

rádión, vagy okostelefon rádióján hallgathatjuk. (

keresni kell a frekvenciát 98-103 mh között valahol ).

Előre

ki kell kísérletezni az elhelyezés előtt közelről a vételt

ezután tudunk távolabb menni, kb. 10 méternyire.

Előnye

viszont, hogy nem szükséges telefonkapcsolat a hallgatáshoz.

Kérlek

ezek tudatában vásárolj, pénzvisszafizetés nincs,

cseregaranciát vállalok rá,ha normál használat mellett

meghibásodik.

Kérlek

nézd meg a többi termékem is!

Fényképalbum Kémkedő eszközök |

|||||||||||

Az

itt talált eszközöket az internet segítségével bárki

megrendelheti! Bár egy esetleges vámvizsgálat alkalmával

lefoglalhatják, de ennek kevés az esélye és könnyen

kimagyarázható. Kínai termék lévén még az ára is

borzalmasan alacsony! 1-2 példa: Hangpuska: 15.000 HUF; SIM

kártyás lehallgató készülék: 7.000 HUF; Kémkedő falióra:

12.000 HUF

|

Telefonok

A

telefonvonalak hivatalos lehallgatása

Az államszerződések, engedélyek révén felügyelheti a telefontársaságok tevékenységét. A társaságok kötelesek lehetővé tenni, hogy a biztonsági szervek és rendőrség adott esetben lehallgathassa a vonalakat.

A mechanikus telefonközpontok korában a lehallgatókészüléket szakemberek szerelték fel; a hívásból származó hangjelet az áramkörök összekapcsolása révén irányították a megfelelő helyre. Mostanra a legtöbb telefonközpontot digitálissá alakították át, és a lehallgatókészülékek elhelyezése sokkal egyszerűbb lett: elég egy apró csatlakozódugaszt beiktatni. A feladat akár számítógéppel is megoldható.

Hacsak nincs a lehallgatókészülék kirívóan ügyetlenül felszerelve, lehetetlen megmondani, lehallgatják-e a vonalunkat, vagy sem. A furcsa zörejek, melyeket néhányan hajlamosak egy lehallgatókészüléknek tulajdonítani, sokszor valóban csak zajok, amiket más telefonvonalakból származó jelek indukciója hoz létre.

Mivel a lehallgatókészülék a telefonközpontban működik, nehéz eldönteni, lehallgatnak-e minket; nincs érzékelhető különbség a hangerőben. Függetlenül attól, hogy lehallgatják-e a beszélgetések tartalmát, a kommunikációs adatokat automatikusan gyűjtik és tárolják: mind a telefontársaság számlázási osztálya, mind a biztonsági szolgálatok számára.

A digitális telefonközpontokon keresztül üzemeltetett telefonszolgáltatások esetében ez a következő információkat jelenti: lista azokról a telefonszámokról, melyeket felhívtunk; a hívások tartama; esetleg a használt kommunikációs eszközök regisztere (egyes szolgáltatások különválasztják a hang- és az adatkommunikációt, hogy sávszélességet takarítsanak meg.

Beszélgetéseinket nem hivatalos módon is lehallgathatják. Egy sor különféle módszer létezik a telefonbeszélgetések megfigyelésére:

- A beszélgetés rögzítése - A hívást kezdeményező/fogadó fél hangfelvételt készít a beszélgetésről a kézibeszélő hangszórójára szerelt hangszedő tekercs segítségével. Az is lehetséges, hogy a bejövő vonalra kötnek rá egy lehallgatókészüléket. Mindkét berendezéshez könnyen hozzá lehet jutni az elektromos készülékeket árusító boltokban. A felvett telefonbeszélgetéseket legtöbben a munkájuk során használják fel - így tesznek például az újságírók. De legyünk tudatában annak, amikor számunkra ismeretlen emberrel beszélünk, hogy bármiről, amit kiejtünk a szánkon, hangfelvétel készülhet, és ki tudja, milyen célokra fogják felhasználni.

- A vonal közvetlen lehallgatása - ez az, amit az állam a telefonközponton keresztül végez. De lehetséges a nem hivatalos lehallgatás is: ilyenkor a felhasználó vonalára a ház közelében szerelnek fel lehallgatókészüléket. Többféleképpen is megoldható: a lehallgatókészüléket beköthetik a telefon áramkörébe, vagy egy kisméretű berendezést helyeznek el a vonal mentén, amely az áramkörön átfolyó elektromos jel által indukált jelet rögzíti. A jel szintje némileg visszaesik, mivel a vonal energiaszintje csökken; az is elképzelhető, hogy furcsa zörejeket észlelünk a vonalban. A közvetlen lehallgatókészülékek rendszeres karbantartást igényelnek - cserélni kell a kazettákat, pótolni az elemeket - és ilyenkor lelepleződhetnek a lehallgatásban mesterkedők.

- Rádiós lehallgatás - ez egy telefonvonalra illeszthető poloska. Az állam általában nem alkalmazza, hiszen ők a telefonközponthoz is hozzáférhetnek. Felszerelhető a telefonra bent a házban, vagy a vonalra odakint. Tapasztalhatunk figyelmeztető zajokat, zörejeket, de nem túlságosan valószínű. (Amatőrfelszereléssel még a visszajelentkező jelet is észlelhetjük a vonal mentén.) A készülék közvetlenül a telefonvonalról kapja az energiát: ha egyszer felszerelték, a fenntartásáról már nem kell gondoskodni; és csak akkor ad, ha éppen hívás van folyamatban. Ugyanakkor ezek a szerkezetek általában kis teljesítményűek, hogy ne vegyék túlságosan igénybe a vonalat. Ezért a vevőkészüléket a lehallgatóberendezéstől nem messze, legfeljebb néhány száz méterre kell felszerelni. A rádiós lehallgatókészülékeket ugyanúgy lehet megtalálni, mint a vonalra szerelt szerkezeteket: telefonvonalunk rendszeres átvizsgálásával.

- Ha védekezni akarunk a nem hivatalos lehallgatás ellen, tudnunk kell, merre halad a telefonvonalunk, és rendszeresen át kell vizsgálnunk, nem látunk-e új bekötéseket, vagy apró drótokat a vezetéken.

A

tartózkodási helyre vonatkozó adatok és a mobiltelefonok

A mobiltelefonok a megfigyelés szempontjából komoly felelősséget jelentenek. Ez a felelősség csak nőni fog, ahogy megjelennek az új, harmadik generációs (3G) mobiltelefonok, mivel a bázisállomásokat egymáshoz közelebb helyezik el.

A mobiltelefonok esetében a legnagyobb veszélyt a kommunikációs adatok gyűjtése jelenti. Ezek az adatok nemcsak a hívás időpontjára és tartamára vonatkoznak, hanem arra a földrajzi helyre is, ahonnan a hívást kezdeményeztük, és arra is, hogy kit hívtunk. Ezeket az adatokat általában azért lehet meghatározni, mert a földrajzi kommunikációs cellát, ahonnan a hívást indítottuk, tárolják a hívás egyéb részleteivel együtt. De lehetőség van arra is, hogy a mobiltelefont használó személy körül elhelyezkedő cellák számára vonatkozó információk összevetésével nagyobb pontossággal meghatározzák a személy elhelyezkedését. Ezt a pontosítást csak a telefontársaság segítségével lehet elvégezni, mivel nem tartozik a rendes műveletek körébe. Nincsen olyan ellenintézkedés, mellyel megakadályozhatnánk, hogy az állam/telefontársaságok ezt tegyék.

A régi első generációs mobiltelefonokat bárki könnyedén megfigyelhette egy alkalmas vevőkészülékkel, mivel a rendszer analóg adóvevő rendszert használt - éppen úgy, mint a közönséges rádióadók. A második generációhoz tartozó digitális telefonokat már nehezebb ellenőrizni, mert digitálisan tömörített átvitelt használnak. Mindenesetre az állam, a telefontársaságok közreműködésével, képese ezeket a mobiltelefonokat is lehallgatni. Azok a magánszervezetek, melyek rendelkeznek a megfelelő technikai felszereléssel, mint a nagy társaságok, szintén képesek megfigyelni a mobiltelefonon zajló kommunikációt, és visszafejthetik/dekódolhatják az üzeneteket. Felmerült, hogy az európai mobiltelefonok hatékonyabb titkosítást használjanak, de számos európai állam ellenezte a felvetést.

Lehet névtelenül mobiltelefonálni, de rendkívül költséges. Némely országokban kártyás mobiltelefonok vásárlása esetén nem kell megadni a nevünket és a címünket, és mivel kártyákat használunk, a számlázásról sem marad információ. De ha csak egyszer is azonosítják, hogy ki használja azt a bizonyos mobiltelefont, nyomon tudnak minket követni. Ezért, ha valóban hosszú távú anonimitásra vágyunk, néhány naponként rendszeresen cserélni kell a mobiltelefont.

A mobiltelefonok a megfigyelés szempontjából komoly felelősséget jelentenek. Ez a felelősség csak nőni fog, ahogy megjelennek az új, harmadik generációs (3G) mobiltelefonok, mivel a bázisállomásokat egymáshoz közelebb helyezik el.

A mobiltelefonok esetében a legnagyobb veszélyt a kommunikációs adatok gyűjtése jelenti. Ezek az adatok nemcsak a hívás időpontjára és tartamára vonatkoznak, hanem arra a földrajzi helyre is, ahonnan a hívást kezdeményeztük, és arra is, hogy kit hívtunk. Ezeket az adatokat általában azért lehet meghatározni, mert a földrajzi kommunikációs cellát, ahonnan a hívást indítottuk, tárolják a hívás egyéb részleteivel együtt. De lehetőség van arra is, hogy a mobiltelefont használó személy körül elhelyezkedő cellák számára vonatkozó információk összevetésével nagyobb pontossággal meghatározzák a személy elhelyezkedését. Ezt a pontosítást csak a telefontársaság segítségével lehet elvégezni, mivel nem tartozik a rendes műveletek körébe. Nincsen olyan ellenintézkedés, mellyel megakadályozhatnánk, hogy az állam/telefontársaságok ezt tegyék.

A régi első generációs mobiltelefonokat bárki könnyedén megfigyelhette egy alkalmas vevőkészülékkel, mivel a rendszer analóg adóvevő rendszert használt - éppen úgy, mint a közönséges rádióadók. A második generációhoz tartozó digitális telefonokat már nehezebb ellenőrizni, mert digitálisan tömörített átvitelt használnak. Mindenesetre az állam, a telefontársaságok közreműködésével, képese ezeket a mobiltelefonokat is lehallgatni. Azok a magánszervezetek, melyek rendelkeznek a megfelelő technikai felszereléssel, mint a nagy társaságok, szintén képesek megfigyelni a mobiltelefonon zajló kommunikációt, és visszafejthetik/dekódolhatják az üzeneteket. Felmerült, hogy az európai mobiltelefonok hatékonyabb titkosítást használjanak, de számos európai állam ellenezte a felvetést.

Lehet névtelenül mobiltelefonálni, de rendkívül költséges. Némely országokban kártyás mobiltelefonok vásárlása esetén nem kell megadni a nevünket és a címünket, és mivel kártyákat használunk, a számlázásról sem marad információ. De ha csak egyszer is azonosítják, hogy ki használja azt a bizonyos mobiltelefont, nyomon tudnak minket követni. Ezért, ha valóban hosszú távú anonimitásra vágyunk, néhány naponként rendszeresen cserélni kell a mobiltelefont.

NMegfigyelőeszközök

– "poloskák"

A poloska bármilyen formájú vagy méretű lehet. A poloskák eredeti célja a hang továbbítása volt. Ma már olyan mértékben előrehaladt az elektronikus miniatürizáció, hogy akár TV-képeket is lehet sugározni - olyan poloskákon keresztül, melyek miniatűr videokamerát is magukban foglalnak (ami igen népszerű mostanában, például sportesemények televíziós közvetítésénél).

A régebbi poloskák a rövidhullámú rádiósávokat használták (VHF). A modern poloskák, köszönhetően a mobiltelefonokkal kapcsolatos elektronikus fejlődésnek, az ultrarövid- (UHF) és mikrohullámú sávokban dolgoznak. Az analóg technológiát felváltó digitális technológia oda vezetett, hogy mára a legprofibb poloskák titkosítani tudják a kimenő jelet, és látszólag véletlenszerűen váltogatják a működési frekvenciát; ezeket már sokkal nehezebb megtalálni. Az állami szervek már olyan poloskákat is alkalmaznak, amelyek a műholdas rendszerekkel vannak összekötve. A piacon egyre növekszik a kereslet az olyan megfigyelési eszközök iránt, mint az audio és zártláncú televíziós (CCTV) poloskák, melyekkel elsősorban a munkahelyeken ellenőrzik az alkalmazottakat. Hivatalosan ezeket az eszközöket csak csekély mértékben használják fel arra, hogy civil szervezetek után kémkedjenek - de a lehetőség megvan rá.

Az amatőrök által készített poloskák általában cigarettásdoboz méretűek. A profi poloskák ellenben beleilleszthetőek tollakba, számológépekbe vagy bármilyen mindennapi használati tárgyba. Némely akkorka, mint egy kisebb inggomb - de a legapróbb poloskák élettartama rövid, és teljesítményük rendszerint igen alacsony.

Azok a személyek/szervezetek, akik nem engedhetik meg maguknak a profi felszerelést, meglehetősen kezdetleges szerkezeteket használnak. Ilyen berendezéseket akár elektronikával foglalkozó magazinoktól is meg lehet rendelni, és a megépítésükhöz szükséges tervrajzok az Interneten is megtalálhatók. Jobbára a rövidhullámú (VHF) frekvenciasávban, vagy ahhoz közel sugároznak. Meglehetősen terjedelmesek, mivel közönséges elektronikus alkatrészekből vannak összerakva, és hagyományos elemekkel működnek. De egy jól megépített amatőr poloska éppen olyan hatékony megfigyelési eszköz lehet, mint a hivatásos berendezések.

A modern technológia egy másik jelentős problémát magával hozott: megjelentek a vezeték nélküli készülékek. A vezeték nélküli berendezések rádióhullámokkal vagy infravörös fénnyel továbbítják az információt; így minden továbbított adat potenciálisan hozzáférhető mások számára is. A legrosszabb megoldást a rádióhullámok jelentik, de még az infravörös fényjel is fogható az ablakon keresztül. Némelyik vezeték nélküli készülék, például a vezeték nélküli számítógépes hálózatok titkosítják az adást; de a titkosítás szabványos formái általában gyengék.

- Olyan környezetben, ahol bizalmas információkat kezelünk, egyáltalán ne használjunk vezeték nélküli készüléket - legyen az vezeték nélküli billentyűzet vagy vezeték nélküli telefon.

Ezen felül léteznek olyan poloskák is, amelyek nem bocsátanak ki rádióhullámokat - ezeket nagyon nehéz leleplezni. A poloskák egy probléma technikai megoldására szolgálnak - hogyan hallgassuk meg mások társalgását, ha nem vagyunk ott. A legegyszerűbb megoldás a beszélgetés rögzítése, rendes hangfelvevő berendezéssel. Egy sor különféle lehetőség kínálkozik erre:

- Zsebméretű készülékek, melyeket a ruhán vagy a csomagban helyeznek el, és összekötik egy apró mikrofonnal, amelyet rendszerint kívülre erősítenek, hogy felvegye a hangot. A digitális felvevő készülékek, mint egy minidiszk, vagy a legújabb tenyérben is elférő videokamerák, szintén jó minőségű felvételt adnak, és nagyon kisméretűek.

- Nagyobb felvevőkészüléket lehet elhelyezni a szobában, például az álmennyezet felett. Ezeket előszeretettel használják a munkahelyeken az alkalmazottak megfigyelésére.

- Irányított mikrofonok. Ezek olyan mikrofonok, mint amilyeneket a camcorder-eken vagy a hangtechnikusoknál láthatunk. Ezek úgy vannak megtervezve, hogy csak egyetlen irányból fogják a jeleket. A legmodernebb irányított mikrofonok száz méterről, sőt messzebbről is képesek kihallgatni egy beszélgetést.

- Lézermikrofonok. Ezek igen drágák, és működtetésük nagy szakértelmet követel. A lézersugarat az ablakra, vagy a lehallgatni kívánt beszélgetéshez közeli egyéb rezonáló/rezgő tárgyra kell irányítani. Bármilyen tárgy megfelelő lehet, ha rezonál azokra a nyomáshullámokra, melyeket a szobában keletkező zajok hoznak létre. Az elektronikus berendezés mérni tudja azokat a parányi különbségeket, melyek fényhullámok által megtett távolságban jelentkeznek, felveszi ezt a rezonanciát, és képes reprodukálni a rezonanciát keltő hangot.

Ha

a mikrofon a szobában van elrejtve, szinte lehetetlen megtalálni,

mivel nem bocsát ki rádióhullámokat. Nagyon érzékeny

berendezéssel esetleg megkereshetjük a mágneses mezőt, vagy a

felvevőkészülékből eredő elektromos zörejeket; a

komputerizált/digitális felvevőkészülékek jellegzetes

elektromos zajt bocsátanak ki. De ha a megfigyelt helyiség tele van

számítógépekkel, fénymásológépekkel és egyéb elektronikus

felszereléssel, ez nagyon nehezen sikerülhet. A régebbi analóg

felszerelést pedig amúgy is felettébb bonyolult felfedezni.

Számítógépes

megfigyelés

A szoftver bejuttatása a számítógépbe háromféleképpen történhet:

- Közvetlen hozzáféréssel. Ilyenkor floppyt vagy CD-t tesznek a gépbe, és bemásolják a programokat. Ez úgy lehetséges, hogy valaki - látszólag - ártalmatlan célra használja a gépünket, vagy olyankor férnek hozzá, amíg nem vagyunk a közelben.

- Vírus révén. Kaphatunk olyan vírusos emailt vagy fertőzött fájlt, amely feltelepíti a programot a számítógépünkre. Ez lehetővé teheti, hogy a hackerek hozzáférjenek a számítógépünkhoz, vagy információkat (például titkosítási kulcsokat) küldhet a biztonsági szerveknek (az FBI épp egy ilyen projekten dolgozik mostanában).

- Behatolhatnak a számítógépünkbe, míg fennáll az online kapcsolat. A támadó, kártétel helyett, feltelepíthet olyan programot a gépünkre, melynek révén képes lesz ellenőrizni a rendszerünket, információt tárolni rajta, vagy elolvasni a fájlokat. Ez inkább az internetszolgáltatók problémája, de a folyamatos kapcsolatot fenntartó, szélessávú vonallal rendelkező gépek is ki vannak téve ennek a veszélynek.

- Hogy megvédjük a gépünket az Internetről támadó behatolóktól, és az "árulkodó programoktól", a hálózaton vagy az Internet kapcsolat közben tűzfalat kell használnunk (a tűzfalakról bővebben a 6. leckében). Ez figyelmeztet az illetéktelen behatolásra. De óvakodjunk a Microsoft tűzfaltól - ez csak a gépbe behatoló kapcsolatokra figyelmeztet, így az "árulkodó programok" továbbra is kijuthatnak a gépből.

A "Bevezetés az adatbiztonságba" című rész (1. lecke) áttekintést ad arról, hogyan védjük meg az adatainkat. A hozzáférés megakadályozásának egyik leghatékonyabb eszköze (a boot jelszó mellett) talán a jelszóval védett képernyővédő. Ez egy egyszerű módszer, és védelmet nyújt, amíg nem vagyunk a számítógép közelében.

A megfigyelés szempontjából a helyi hálózatok is problémát jelentenek. A hálózatok úgy működnek, hogy a hálózat minden számítógépének elküldenek egy adatcsomagot, de csak a csomag címével megegyező gép fogja az adatokat futtatni/feldolgozni. Ám a "szaglászó" (packet sniffer) programok segítségével lehetővé válik a hálózaton áthaladó valamennyi adatcsomag elolvasása. Ezzel a programmal egy, a rendszerhez tartózó számítógép a rendszeren áthaladó valamennyi adat-tranzakciót elfoghatja, de megteheti azt is, hogy csak a rendszer egyik résztvevőjének szóló adatcsomagokat vizsgálja át. Ez is megoldható úgy, hogy a rendszergazda tudta nélkül telepítenek fel programot a rendszerre. Gondot csak az jelent, hogyan emeljék ki a számukra lényeges adatokat abból a hatalmas információmennyiségből, melyet a "szaglászó" programok előállítanak. De rövidtávon a "szaglászás" mindenfajta információt megmutat.

A megfigyelés egyik kevésbé ismert formája a 'TEMPEST' név alatt működik. A számítógépek monitorja és néhány egyéb digitális felszerelés rádióhullámokat bocsát ki, amikor a nagyteljesítményű tekercsek és tranzisztorok (át)kapcsolják az elektromosságot a videokép előállításához.

Ugyanezeket a fajta kibocsátásokat használják fel a televíziós társaságok, hogy megtalálják azokat a tévénézőket, akik a díj megfizetése nélkül nézik az általuk sugárzott programokat. De jobb technológiai háttérrel a számítógép képernyőjén megjelenő kép is fogható és megmutatható.

- A TEMPEST problémájára megoldás lehet, ha kisteljesítményű monitort (low powered display) használunk, mint amilyen a laptopoké. De még ezek a monitorok is kibocsáthatnak olyan hullámokat, melyek révén előállítható a megjelenő kép. Az egyetlen biztos megoldás a TEMPEST ellen a monitor árnyékolása, ami nagyon bonyolult feladat, vagy az, ha kifejezetten árnyékolt monitort vásárolunk (ez viszont rettenetesen drága).

Végül

pedig a számítógép maga is lehallgatható. Például be lehet

poloskázni a billentyűzetet, hogy a lenyomott billentyűk kódját

továbbítsa - ilyen módon könnyű rájönni a számítógép, az

internetkapcsolat vagy a levelezőprogramok indításához használt

jelszavakra, vagy a titkosítási kulcsokra. A billentyűzet

bepoloskázása ráadásul viszonylag egyszerű - minden máshoz

darabjaira kéne szétszedni a számítógépet.

Dokumentumok

nyomon követése

A "papírnyomokból" megszerezhető információk köre egyre bővül, ahogy az életünket minél szorosabb ellenőrzés alá vonják. Ha a sokféle adatforrást összevetik egy információ-analízis során, bepillantást nyerhetnek a szokásainkba, a munkánkba és a szabadidős tevékenységeinkbe.

A készpénz megszüntetése és az "elektronikus pénz" megjelenése a véleménynyilvánítás és a gyülekezés szabadsága szempontjából a modern kor egyik legsúlyosabb csapása lenne. Ahogy haladunk a "készpénzmentes" társadalom felé, az elektronikus hamisítás elkerülése végett egyre intenzívebben ellenőrizni kell minden elektronikus tranzakciót. Minden tranzakcióról részletes feljegyzést kell majd készíteni, rögzíteni a résztvevő feleket, megfeleltetni a tartozásokat és követeléseket, hogy biztosítsák: nem került többletpénz a rendszerbe. Mindez természetesen azt jelenti, hogy - hacsak nem csereberélünk a rendszeren kívül - az állam, sőt, esetleg a nagyobb társaságok is minden ügyletet nyomon követhetnek.

Egyik legfontosabb szabadságjogunk, hogy könyvet, újságot vehetünk, pénzt adományozhatunk valamilyen célra - és mindezt teljesen névtelenül. Egy olyan világban, ahol minden tranzakció elektronikus, és minden üzletkötést ellenőrizni kell, hogy a csalást megelőzzék, elvész ez az anonimitás.

Mindamellett a dokumentumok és adatok használatával kapcsolatban nem az állam jelenti az elsődleges veszélyforrást. A marketing és PR cégek adatgyűjtési módszereihez képest a biztonsági szervek zöldfülű kezdőknek tűnnek. Manapság a marketing társaságok adatok egész szövedékét szedik össze, hogy eladjanak nekünk valamit, vagy meghatározzák egy-egy vállalat marketing-stratégiáját. Sok ember akaratlanul is segítségükre van. Ma már nem kell ahhoz felméréseket kitöltenünk, hogy szemétpostával ostromoljanak. A piackutató társaságok egy sor tranzakció adatait vásárolják fel - a hitel-megállapodásoktól a választási névjegyzékig - hogy információt biztosítsanak az emberek, mint potenciális vásárlók szokásairól.

Személyiségrajzok összeállítása

A fent említett információk többsége általánosított - trendeket, tendenciákat körvonalaz nagy mennyiségű adat felhasználásával, és ebben elenyésző az egyén szerepe. A személyiségrajzok összeállítása ezzel szemben olyan eljárás, melynek során valaki rólunk, a személyünkről próbál meg annyi információt begyűjteni, amennyit csak lehetséges - hogy összeállítson egy képet az életünkről, egyéni szokásainkról. A hírszerzési műveletek során nagyon fontosak a személyiségrajzok, és nagyon széles körben alkalmazzák - annak eldöntésétől, hogy megvesztegethető-e valaki, a gyanúsítottak profiljának összeállításáig (hogy meghatározzák, hol lehetne őket elkapni). Elsősorban az állam rendelkezik a szükséges eszközökkel és jogosítványokkal: például utasíthatja a pénzintézeteket vagy akár a munkaadónkat, hogy közöljenek adatokat rólunk. De cégek vagy magánnyomozók és összegyűjthetik ezeket az adatokat, ha jó kapcsolataik vannak. A gond az, hogy személyes adataink tekintélyes része nincs kellően védve - mert néhány elszigetelt adatot, önmagában, nem tartanak kimondottan érzékenynek. Pedig ha ezeket az elszigetelt adatokat összegyűjtik, és együtt vizsgálják meg, máris részletes képet kapnak a tevékenységünkről, a szokásainkról és véleményeinkről egy sor kérdésben.

Személyazonosság

A szabadságjogok szempontjából fontos kérdés a személyazonosság. Vannak esetek, amikor nem kívánjuk felfedni a kilétünket - névtelenek akarunk maradni - egy sor különféle okból. Ha ez a lehetőség eltűnik, a szabadságjogaink jelentősen megcsappannak. Az "elektronikus személyazonosság" kialakulásával épp efelé haladunk. Ez kétféle úton lehetséges:

- az igazoló iratok elterjedése - amikor kártyákat vagy egyéb dokumentumokat kell magunkkal hordanunk; és

- a biometria fejlődése - amikor az egyedi biológiai sajátosságaink alapján lehet minket azonosítani.

- Bankszektor - mivel biztonságosabb rendszert akarnak bevezetni a pénzügyi műveletek ellenőrzésére, mint egy műanyag kártya birtoklása, vagy az aláírás használata;

- Jogkikényszerítés - olyan módszert keresnek, amellyel könnyen azonosíthatják az egyéneket, még akkor is, ha azok nem hajlanak az együttműködésre.

Hogy leküzdjék az igazoló iratokkal kapcsolatos problémákat (például, hogy folyton magunknál kell tartani, és hamisítják is), a kutatók egyre inkább a biometria felé fordulnak. A biometria a biológiai vagy fizikai sajátosságok mérését jelenti - e sajátosságok alapján is elvégezhető egy személy azonosítása. A biometria egyik legrégebbi formája az ujjlenyomat-vizsgálat. Minden egyes embernek (kivéve az egypetéjű ikreket) sajátos, egyéni ujjlenyomata van; ezt a tényt már hosszú évek óta felhasználják a rendőrségi nyomozások során, a gyanúsítottak azonosítására.

Az ujj- vagy hüvelykujjlenyomat leírható röviden, numerikus módon: ilyen rendszereket használnak a bankokban és egyéb biztonsági területeken a személyazonosság megállapítására.

Újabb fejlemény a DNS-vizsgálat, amely a DNS főbb jelzőit használja fel az azonosság megállapítására. Az így történő azonosítás azonban jelen fejlettségi fokán nem olyan pontos, mint a közönséges ujjlenyomat-vizsgálatoknál: az egyént magát nem képes azonosítani, csak a családot, amelyhez tartozik.

A kézírást - elsősorban az aláírást - is régóta használják a személyazonosság igazolására. Más jellegzetességeket is fel lehet használni erre a célra. A hangelemzést is használták például - nagy hátránya, hogy a berendezés nem hordozható, mivel nagy mennyiségű hangminta tárolása meglehetősen problémás. A két leginkább hordozható rendszer - mivel a minták egy sor numerikus adattal leírhatók, és nincsen szükség részletes képekre vagy hangmintákra - a szivárványhártya, illetve az arcvonások vizsgálatára épül:

- Szivárványhártya-vizsgálat. a bankok egy része most már ezt a módszert alkalmazza. Az emberi szivárványhártya mintázata szinte tökéletesen egyéni; ez a mintázat is leírható numerikus módon. A szivárványhártya-leolvasó megvizsgálja a mintázatot, és összehasonlítja a tárolt mintázatokkal.

- Arcvonások vizsgálata. Az arcvonások egyedi jellegzetessége is felhasználható arra, hogy nagy pontossággal megkülönböztessünk egymástól két embert. Ez az elrendezés is leírható numerikusan.

Beépített ügynökök, nyomozás

Az ügynökök bevetése a megfigyelés legtolakodóbb formája. Két módszer létezik:

- ügynökök beépítése a szervezetbe; és

- információszerzés leplezett nyomozás révén.

Ügynököket foglalkoztatni mindazonáltal drága mulatság; ráadásul az állami szervek más, kevesebb gonddal járó megfigyelési módszerekkel hozzájuthatnak a kívánt adatokhoz. Ha a beépített embert leleplezik, az PR szempontból valóságos katasztrófát jelent az állam vagy az adott cég számára. Ennek következtében a beépített ügynökök egyáltalán nem olyan gyakoriak, mint sokan hiszik. Ám a beszivárgás lehetőségét nem lehet figyelmen kívül hagyni: különféle szervezeteknek erős (akár gazdasági, akár politikai) érdeke fűződhet hozzá, hogy megismerjék és ellenőrzésük alatt tartsák egy-egy kampányszervezet munkáját. A nagy társaságok és a rendőrség, valamint a biztonsági szervek között sok informális kapcsolat alakul ki - többek között a civil szervezetekre és aktivistákra vonatkozó információval is kereskednek.

Lehetetlen úgy védekezni a beszivárgás ellen, hogy ne kockáztassuk a szervezet életképességét és hatékonyságát. Ha túl sokat aggódunk az esetleges beépített ügynökök miatt, az bizalmatlanságot szül, és megmérgezi a szervezeten belüli kapcsolatokat. Más megfigyelési módszerekhez hasonlóan, a hivatásos ügynökök beszivárgását is nagyon nehéz megakadályozni.

Sokkal valószínűbb azonban - különösen, ha a médiával és nagy cégek PR-osztályaival van dolgunk - hogy leplezett nyomozással próbálkoznak. Leplezett nyomozás sokféle formát ölthet: felhívhatnak, interjút kérhetnek, leszólíthatnak az utcán - közös vonás, hogy ilyenkor a nyomozást végző személy valaki másnak adja ki magát, vagy megpróbálja velünk elhitetni, hogy ártalmatlan céllal közeledik felénk. Pedig valójában valamilyen információt - amiről úgy gondolják, hogy birtokában vagyunk - próbálnak tőlünk megszerezni.

- Elsősorban meg kell gondolnunk: hogyan viselkedjünk, ha a munkánk felől érdeklődnek, és ki kell alakítanunk erre valami egyértelmű szabályt. Vegyük azt, hogy egy szép napon felhívnak: "Sziasztok, nagyon szeretnék elmenni az X társaság elleni tüntetésre, mikor is lesz?", vagy "János miatt kereslek, mert elfelejtette a jelszót a géphez, meg tudnád mondani?". Ilyen helyzetekben óvatosnak kell lennünk.

Hacsak nincs rá valami különösen jó okunk, soha ne adjunk meg biztonsági információt telefonon; ha Interneten kívánjuk elküldeni, feltétlenül titkosítsuk.

Jó módszer a leplezett nyomozás kiszűrésére, ha kérdéseket teszünk fel, és megpróbáljuk kitalálni, a gyanúsítható személy nem ismer-e olyan tényeket vagy terveket, melyekről elvileg nem tudhatna.

Az újságírók különleges problémát jelentenek. A közismert médiumok újságíróit egyszerűen ellenőrizhetjük: felhívhatjuk az újság, rádió stb. szerkesztőjét. A szabadúszókkal, független újságírókkal nem árt elővigyázatosnak lenni - ki tudja, valójában kinek dolgoznak.

Természetesen

egyfajta egészséges egyensúlyra kell törekednünk. Nem

dolgozhatunk a kampányokon teljes elszigeteltségben, de meg kell

őriznünk a kampányba legszorosabban bevont csoport integritását.

Hogy miként teremtjük meg ezt az egyensúlyt, az a mi - nem könnyű

- problémánk. De bármilyen megoldást válasszunk is, azt a

többiek egyetértésével kell tennünk, hogy minden helyzetben

következetesen viselkedjünk.

Egyéni

megfigyelés-elhárítás

Ha szigorúan korlátozzuk az adatainkhoz való hozzáférést, az állami szervek és a cégek nehezen tudnak minket ellenőrizni. Ugyanakkor fennáll a lehetősége, hogy elszigeteltté és titokzatossá válunk, és falakat emelünk azok elé is, akiket meg akartunk volna győzni. Így a megfigyelés-elhárítás, akárcsak az információs biztonság, megköveteli, hogy nagy hangsúlyt fektessünk a bizalmas adatok védelmére, de ne rejtsük el azokat az információkat, melyeknek mindenki számára hozzáférhetőnek kell lenniük.

Az információs biztonság eléréséhez elsősorban a felszerelés védelmét kell biztosítanunk különféle biztonsági szabályokkal és akadályokkal. Az egyéni megfigyelés-elhárítás során nagyon hasonló eljárást alkalmazunk, de itt a saját személyes szokásaink szorulnak védelemre - ezeket kell biztonsági előírásokkal és akadályokkal körülbástyáznunk. Emberek vagyunk, a megszokás rabjai. Ha magatartásunk könnyen megjósolható, tevékenységünk nehézségek nélkül ellenőrizhető; és ha olykor a megszokottól eltérően viselkedünk, az máris arról árulkodik, hogy olyasmit teszünk, ami nem része a rendes munkánknak.

A megfigyelés elkerülését legjobb azzal kezdeni, hogy átgondoljuk: miként változtathatnánk az életünket jellemző szabályos mintákon. A rutin megtörése egyrészt álcázza mindennapi tevékenységünket, így nehezebbé válik a rendszeres megfigyelés; másrészt leplezi azokat az alkalmakat is, amikor éppen valami szokatlan dolgot teszünk.

A szabályos minta megváltoztatása nem azt jelenti, hogy ezentúl más és más időpontban bújunk ágyba, vagy eltérünk a szokott munkaidőtől. Másról van szó. Azokat a dolgokat, amelyeket szeretnénk kivonni mások megfigyelése alól, másféle tevékenységek mögé kell rejtenünk - de semmiképp sem olyan mértékben, hogy ez is előrejelezhetővé váljon. Ha véletlenszerűen váltogatjuk az útvonalunkat munkába vagy boltba menet, nehezebb lesz a mozgásunkat ellenőrizni. Ha szokatlan elemeket illesztünk be az olyan tevékenységünkbe, amelyről gyanítjuk, hogy megfigyelés tárgya lehet, olyan "háttérzaj" keletkezik, amely elfedi a rutin esetleges változásait.

Ha biztonságos módon kezeljük a számítógépen tárolt adatokat, az nagyban hozzájárul az általános biztonságunkhoz. Ám egy hordozható számítógép további problémákat jelent, hiszen kimozdítjuk a védettebb környezetből. Hordozható számítógép esetében fokozott óvatossággal kell eljárnunk:

- Használjunk BIOS jelszót;

- Titkosítsuk a merevlemezünket, amennyiben lehetséges, hogy akkor se férhessenek hozzá a tartalomhoz, ha kiveszik a gépből;

- A hordozható gépen ne használjuk ugyanazokat a jelszavakat, mint a rendes számítógépünkön

Nem szabad védekezni a megfigyelés ellen olyan ügyek esetében, melyek nem bizalmasak. Ez persze feltételezi, hogy az "érzékeny" terület csak kisebb hányadát alkotja a rendes munkánknak. Minél nagyobb részét adják a mindennapi munkának a bizalmasan kezelendő ügyek, annál nehezebb a titkos tevékenységet elrejteni szokásos tevékenységi formák között.

Először is, ha bizalmas információról van szó, módszeresen kerülnünk kell, hogy dokumentációt vagy más megfigyelést elősegítő nyomot hagyjunk magunk után. Ahogy a társadalom ellenőrzése egyre intenzívebbé válik, ez egyre nehezebb feladat. Ne feledjük, hogy a kommunikációs és tranzakciókból származó adatokat a kormányok egyre növekvő mértékben használják fel az állampolgárok tevékenységének megfigyelésére. Úgy kell dolgoznunk, hogy ne maradjanak utánunk dokumentációs nyomok. Hogy ezt elérhessük, gondoljuk végig, mit használhatnánk fel a következő ötletekből a munkánk során:

Utazás

- Ha bizalmas találkozóra utazunk, használjunk eltérő útvonalat az oda- és visszaút során. Amennyiben lehetséges, ne vegyük igénybe ugyanazt a buszt vagy állomást induláskor és érkezéskor. Így nehezebb lesz azonosítani az úticélt.

- Ha bizalmas ügyben utazunk, inkább tömegközlekedést használjunk. A saját autónk sokkal könnyebben nyomon követhető.

- Ha el akarjuk kerülni a ZLTV-ket a nyilvános helyeken, mozogjunk együtt a tömeggel; ne rohanjunk, ne vágjunk át szabálytalanul, és ne keressük tekintetünkkel a ZLTV kamerákat.

- Ha módunkban áll, iktassunk be egyéb eseményeket, találkozókat is az útitervbe; így többféle indítékot is fel tudunk mutatni, miért keressük fel azt a bizonyos helyet.

- Az arcfelismerő rendszerek elsősorban az arcvonások elrendezésére épülve működnek. Az eredményes munkához szükségük van egy jó képre az arcunkról. Ha nem emeljük fel a tekintetünket, és széles karimájú kalapot hordunk, az segít megbolondítani a rendszert.

- Amikor tömegközlekedéssel utazunk, részesítsük előnyben a bérleteket a közvetlenül egy úticélra szóló jegyekkel szemben - így rugalmasabban tervezhetjük meg az útvonalat, és nehezebb lesz felfedezni a kapcsolatot egy bizonyos jegy megvásárlása és az úticél között.

- Ha ráérünk, és bérletünk is van, szánjunk rá valamivel több időt az útra, és váltogassuk a vonatokat - így a ZLTV-k és egyéb megfigyelési források alapján nehezebb lesz összerakosgatni az utazásunk pontos részleteit.

- A városokban kerüljük a bevásárlóutcákat, nagyobb tereket és az olyan "ellenőrzött környezetet", mint amilyenek a bevásárlóközpontok. Itt a legmagasabb a ZLTV-lefedettség aránya.

- Mindig feltételezzük, hogy a tömegközlekedési eszközökön ZLTV-kamerákat szereltek fel; ha csúcsidőben utazunk, az segít leplezni a jelenlétünket.

- Hogy ne legyen olyan egyszerű követni minket (akár személyesen, akár ZLTV-k révén), ne viseljünk feltűnő ruhákat, ne hordjuk magunknál feltűnő tárgyakat: vegyüljünk el a tömegben.

- Sötétben általában könnyebb névtelennek maradni - de már ez sem tökéletesen megbízható megoldás: a legújabb ZLTV-kamerák sötétben is "látnak".

- Kétség esetén inkább kapcsoljuk ki.

- Ha bizalmas helyszínre utazunk, városi környezetben a helyszíntől 3-5 kilométeren, vidéken 16-24 kilométeren belül ne használjuk a mobiltelefonunkat. Így nem hagyunk magunk után olyan nyomot, mely összekapcsolná a személyünket az adott helyszínnel, az adott napon.

- Ha a helyszín, ahová utazunk, mindenképpen kívül esik a szokásos útvonalainkon, kapcsoljuk ki a telefont, mielőtt elindulnánk.

- Ha igazán szükségét érezzük, hogy eltitkoljuk a tartózkodási helyünket, bízzuk valaki másra a mobiltelefonunkat arra a napra; de ez csak akkor ésszerű, ha egyébként minden elővigyázatossági intézkedést megtettünk, és nem hagyunk magunk után másféle árulkodó nyomokat.

- Ha bizalmas helyszínre utazunk, ne fizessünk bank/hitelkártyával, és ne használjuk a készpénzautomatákat.

- Bizalmas helyszínen ne fizessünk olyan készpénzzel, amely közvetlenül valamelyik bankautomatából származik (a sorozatszámot esetleg feljegyezhették). Váltsuk fel a pénzt valahol messzebb a helyszíntől.

- Vásárlás közben bizalmas helyszínen ne vegyük igénybe a hűségkártyáinkat, egyéb kedvezményes vásárlásra jogosító kuponjainkat - ezek nyomon követhetők.

- Kommunikáció

- Ha "érzékeny" hívásról van szó, és nem akarjuk, hogy azonosítsanak minket, telefonáljunk nyilvános fülkéből. De legyünk óvatosak: ha a hívott személy kapcsolatban áll velünk, és a hívás tartalmát (nem csak az egyéb adatokat) lehallgatják, ki fog derülni, honnan és milyen időpontban telefonáltunk.

- Amikor nyilvános fülkéből telefonálunk, véletlenszerűen használjunk több fülkét egy nagyobb területen, ne mindig a legközelebbi fülkébe járjunk. Kerüljük azokat a fülkéket, amelyek útba esnek a munkahelyünkre vagy hazafelé menet.

- Ha bizalmas anyagot postán küldünk el, húzzunk kesztyűt, amikor az anyagot borítékba tesszük (hogy ne hagyjunk ujjlenyomatot), és ne nyálazzuk se a borítékot, se a bélyeget (hogy ne hagyjunk azonosítható DNS-mintát). Ne a szokott postahivatalunkban/postaládánknál adjuk fel (minél messzebb, annál jobb), és már korábban megvásárolt bélyeget használjunk.

- Ha bizalmasan akarunk faxot küldeni, tegyük valamilyen nyilvános helyről, ahol van önkiszolgáló részleg is.

- Ha igazán fontos, hogy fenntartsuk a kommunikációt, de ne fedjük fel magunkat, vegyünk egyfeltöltőkártyás mobiltelefont, és csak egy-két napig, a bizalmas munka befejezéséig használjuk.

- Legyen kéznél néhány pót-személyiségünk (lásd a 6. számú leckét: Biztonság az Interneten), hogy álcázhassuk magunkat, amikor a webmailt vagy egyéb szolgáltatásokat vesszük igénybe.

- Ha az Internetet akarjuk (bizalmasan) használni, menjünk el egy Internet-kávézóba; viszont onnan ne használjuk közvetlenül a saját Internet-szolgáltatásainkat - vegyük igénybe az egyik pót-személyiséget.

- Ha gyakran járunk Internet-kávézókba, ne menjünk mindig ugyanarra a helyre.

- Ha van hordozható számítógépünk, és éppen leplezni akarjuk a tartózkodási helyünket, kérjünk meg valakit (akiben megbízunk), hogy használja helyettünk, amíg távol vagyunk valamilyen bizalmas munka miatt.

- Ha találkozót szervezünk, és a részleteket nem tudjuk úgy eljuttatni a résztvevőkhöz, hogy feltétlenül bizalmas maradjon, akkor találkozzunk velük valahol nem messze a valódi helyszíntől, és onnan irányítsuk őket a tovább. Ha titokban tartjuk a találkozás pontos helyét, csökken a megfigyelés valószínűsége.

- Ha egy másik személy/szervezet otthonában, épületében találkozunk, ne hívjunk a helyi készülékről olyan számot, amelyet kapcsolatba hozhatnak velünk, és ne használjuk az épület közelében lévő telefonfülkét.

- Ha a bizalmas találkozó résztvevőinek van mobiltelefonja, kérjük meg őket, hogy indulás előtt kapcsolják ki (ha a csoport összes tagjának a mobiltelefonja azonos cellában van, ugyanazon napon és időpontban, akkor feltehető, hogy találkozó zajlott le).

- Ha bizalmas találkozóhelyre van szükségünk, ne használjuk minden alkalommal ugyanazt a helyszínt. Váltogassuk a helyszíneket, amennyire csak lehet. Amikor nyilvános helyen gyűlünk össze, olyan helyszínt válasszunk, ahol nagy a háttérzaj, és a találkozási pont körül sokféle akadály található; így nehezebb lesz minket kihallgatni.

- Ha a találkozó ideje alatt fizetnünk kell valamiért, használjunk készpénzt; ha ez lehetetlen, akkor csak egy személy fizessen. Így nem hagyunk olyan "papírnyomokat", melyek összekapcsolnák a különféle résztvevőket.

- Nyilvános helyeken, utcán, parkban, tömegközlekedési eszközökön találkozni nem jó ötlet - ezek közül sokat figyelnek ZLTV-kamerákkal. Bárokban, kávézókban, éttermekben általában nem kapcsolják a ZLTV-rendszereket egyetlen központi helyiségbe, és ha vannak is kamerák, azokat is inkább a kassza környékén helyezik el.

Befejezésül...

Nincsen száz százalékos recept a megfigyelés-elhárításhoz. Ha az állam minden rendelkezésére álló eszközzel figyeltet minket, nem tudjuk kijátszani. Mindazonáltal, amíg a csoport tagjai békés úton próbálják megváltoztatni a társadalmat, nem valószínű, hogy az állam a legmagasabb szintű megfigyelést alkalmazná velünk szemben. Így nem célunk, hogy a legújabb technológiájú, iszonyatosan költséges megfigyelési technikákat próbáljunk legyőzni. A mindennapos, passzív állami megfigyelés eredményességét, a cégek alkalmai akcióinak sikerét próbáljuk csökkenteni.

A megfigyelés-elhárítás egyik legfontosabb szabálya az arányosság. Ha mindenfajta megfigyelést megpróbálunk meghiúsítani, a társadalom többi tagjához képest olyan deviánsnak fogunk feltűnni, akikre okvetlenül ráterelődik a figyelem. Ehelyett olyan mértékben érdemes megfigyelés-elhárításra törekedni, ami arányban áll a védeni kívánt információ vagy tevékenység érzékenységével. Így nem leszünk olyan feltűnőek; védeni kívánt munkánk észrevétlenül "átcsúszhat a hálón."

Az elhárítással kapcsolatban az igazolás kérdése is lényeges. Ha szükséges, meg kell tudnunk magyarázni, miért alkalmazunk megfigyelés-elhárító technikákat. Másképp az állami vagy a biztonsági szervek bűnösségünk bizonyítékaként fogják elkönyvelni a taktikánkat.

Az emberi jogi egyezmények garantálják számunkra a véleménynyilvánítás, a gyülekezés és a lelkiismeret szabadságát. Ezekkel a jogainkkal csak akkor tudunk élni, ha úgy tarthatunk másokkal kapcsolatot, hogy nem válunk a rutin-megfigyelés célpontjaivá. Ma már, köszönhetően a digitális technológiának, a megfigyelés olyan átfogóvá és kikerülhetetlenné vált, hogy alig találunk olyan környezetet, ahol az állam vagy a cégek beavatkozása nélkül gyakorolhatjuk emberi jogainkat. Az emberi jogok megítélése meglehetősen szubjektív. Másként értelmezik az emberi jogokat, ha valaki társadalmi változásokra törekszik, mint ha helyi sporteseményeket szervezne. Azok számára, akik legális és máskülönben "nyilvános" társadalmi tevékenységgel, tiltakozó akciókkal foglalkoznak, és akik úgy vélik, munkájuk nem éppen kívánatos az állam vagy a cégek szemében, a megfigyelés-elhárítás a munka legitim része; másként épp az emberi jogok gyakorlása válna lehetetlenné.

Nincsen száz százalékos recept a megfigyelés-elhárításhoz. Ha az állam minden rendelkezésére álló eszközzel figyeltet minket, nem tudjuk kijátszani. Mindazonáltal, amíg a csoport tagjai békés úton próbálják megváltoztatni a társadalmat, nem valószínű, hogy az állam a legmagasabb szintű megfigyelést alkalmazná velünk szemben. Így nem célunk, hogy a legújabb technológiájú, iszonyatosan költséges megfigyelési technikákat próbáljunk legyőzni. A mindennapos, passzív állami megfigyelés eredményességét, a cégek alkalmai akcióinak sikerét próbáljuk csökkenteni.

A megfigyelés-elhárítás egyik legfontosabb szabálya az arányosság. Ha mindenfajta megfigyelést megpróbálunk meghiúsítani, a társadalom többi tagjához képest olyan deviánsnak fogunk feltűnni, akikre okvetlenül ráterelődik a figyelem. Ehelyett olyan mértékben érdemes megfigyelés-elhárításra törekedni, ami arányban áll a védeni kívánt információ vagy tevékenység érzékenységével. Így nem leszünk olyan feltűnőek; védeni kívánt munkánk észrevétlenül "átcsúszhat a hálón."

Az elhárítással kapcsolatban az igazolás kérdése is lényeges. Ha szükséges, meg kell tudnunk magyarázni, miért alkalmazunk megfigyelés-elhárító technikákat. Másképp az állami vagy a biztonsági szervek bűnösségünk bizonyítékaként fogják elkönyvelni a taktikánkat.

Az emberi jogi egyezmények garantálják számunkra a véleménynyilvánítás, a gyülekezés és a lelkiismeret szabadságát. Ezekkel a jogainkkal csak akkor tudunk élni, ha úgy tarthatunk másokkal kapcsolatot, hogy nem válunk a rutin-megfigyelés célpontjaivá. Ma már, köszönhetően a digitális technológiának, a megfigyelés olyan átfogóvá és kikerülhetetlenné vált, hogy alig találunk olyan környezetet, ahol az állam vagy a cégek beavatkozása nélkül gyakorolhatjuk emberi jogainkat. Az emberi jogok megítélése meglehetősen szubjektív. Másként értelmezik az emberi jogokat, ha valaki társadalmi változásokra törekszik, mint ha helyi sporteseményeket szervezne. Azok számára, akik legális és máskülönben "nyilvános" társadalmi tevékenységgel, tiltakozó akciókkal foglalkoznak, és akik úgy vélik, munkájuk nem éppen kívánatos az állam vagy a cégek szemében, a megfigyelés-elhárítás a munka legitim része; másként épp az emberi jogok gyakorlása válna lehetetlenné.

Kukkolni is lehet a Google Chrome-mal! |

Ismert

lehetősége volt az Adobe Flash Player alkalmazásnak, hogy

lehetett vele aktiválni a számítógéphez csatlakoztatott vagy

a beépített mikrofont és webkamerát. Ez azonban felhasználói

jóváhagyást igényelt, azaz akkor készült felvétel, ha a

gép használója akarta. Most azonban kiderült, hogy a Google

Chrome-mal ez másképpen is működhet.

Titkos megfigyelés a kép mögül ■ Az egész olyan, mint a kosztümös filmekben a titkos rejtekhelyet takaró képen a megfigyelő rés, amit lehetőleg egy a képen szereplő személy szeménél helyeztek el. Chrome egyik jellemzője miatt ugyanis el lehet rejteni, azaz ki lehet maszkolni egy fotóval a webkamera és a mikrofon bekapcsolásához jóváhagyást kérő ablakot. A kép ugyan nem iktatja ki a jóváhagyási mechanizmust, ám ha a támadó el tudja érni valahogyan, hogy a felhasználó kattintson a megjelenő fotóra, gyakorlatilag aktiváltatja is vele a hang- és képrögzítést. A felhasználó kattint, a webkamera pedig elindul, és rögtön készíti a fényképeket, és indul a hangfelvétel. A rögzített anyag pedig automatikusan továbbítódik a támadók távoli szerverére. A csalók aztán a képekkel, felvételekkel azt csinálnak, amit csak akarnak: kitehetik a netre, használhatják zsarolásokra és így tovább. Mac OS X-ne és a Linuxon is veszélyes ■ Szakértők szerint a Chrome nem csak windowsos gépeken képes erre, hanem Mac OS X és Linux alatt is. Az sem sokat segít a felhasználónak, hogy a legtöbb notebookon kis LED is jelzi a webkamera bekapcsolását, ugyanis amire a felhasználó le tudja reagálni a történteket, addigra a fénykép már el is készül. Ez ellen igazából csak egyféleképpen lehet védekezni: le kell tiltani a felvételek készítésére alkalmas funkciókat, a webkamerát és a mikrofont is. Ez már csak azért is célszerű, mert a webkamerát vírusok, kémprogramok is aktiválhatják, hogy az adott gép használóját meg lehessen figyelni. Megoldás lehetne az is, hogy a Chrome helyett más böngészőt használunk, de abban meg más sérülékenységekkel kell számolnunk. |

Szabadalmaztatta a VoIP-lehallgatást a Microsoft |

Két

évvel ezelőtt nyújtott be szabadalmi kérelmet VoIP-hívások

eltérítési technológiájára a Microsoft, amelyre most

bólintott rá az amerikai szabadalmi hivatal. A megoldást

minden termékébe beépítené a szoftveróriás, beleértve az

eddig nagyon biztonságos Skype-ot is.

Lehallgatható lesz a Skype Titokban megfigyelhetővé teszi a titkosított VoIP-hívásokat is a Microsoft által szabadalmaztatott új technológia. A Legal Intercept névre keresztelt megoldás a megfigyeltek számára láthatatlanul tenné lehetővé a lehallgatást, rögzítést és monitorozást a redmondi szoftverekben. A szabadalmat eredetileg 2009-ben nyújtotta be a Microsoft, a technológia tehát már jóval a Skype felvásárlása előtt megszületett. Ettől függetlenül a szoftvergyártó bejelentette, hogy azt minden VoIP-termékébe implementálni kívánja, beleértve a frissen megszerzett Skype-ot is. A szabadalom hivatalos leírása szerint a lehallgatás a híváshoz kapcsolódó adatok kliensoldali módosításával jön létre, így a hívott felek mindenike előbb a megfigyelő entitásnak küldi az adatfolyamot, az pedig továbbküldi az eredeti címzettnek. A megközelítés lehetővé teszi az adatfolyam élesben történő módosítását is. A Legal Intercept céljaiban megegyezik a hagyományos telefonhálózatok esetében régen használt lehallgatási megoldásokkal. Az amerikai törvények már régóta előírják a hálózati szolgáltatók, valamint a készülék- és berendezésgyártók számára, hogy tegyék lehetővé a telefonbeszélgetések lehallgatását. A VoIP-hálózatokon azonban a hagyományos modell nem működött, a szolgáltatók és a változatos gyártók nem rendelkeztek beleszólással a szoftveresen implementált titkosításba. A Microsoft bejelentése szerint "az új technológia képes lesz áthidalni az új VoIP-rendszerek és a hagyományos lehallgatás között kialakult szakadékot." Az eddig meglehetősen biztonságosnak számító VoIP-telefonálás a lehallgatási technológia széleskörű bevezetésével minden bizonnyal könnyű préda lesz az amerikai szövetségi nyomozóhatóságnak - és minden olyan legális, de elnyomó rezsim számára is, amely kötelezheti a Microsoftot a technológia átadására és alkalmazására. Mint ismeretes, az Arab Tavasz résztvevői aktívan használták az internetes technológiákat (köztük az akkor még lehallgathatatlan Skype-ot) politikai tiltakozásaik szervezésére és általános kommunikációra. Bele volt kalkulálva A kormányzati megfigyelés, mint hozzáadott érték a Skype esetében a rossz nyelvek szerint a vételárat is megemelte - és a Microsoft a kezdetektől belekalkulálta a különböző intézmények számára eladható berendezések és készülékek (valamint licencek) eladási árát is. Bár erre utaló nyomok nincsenek, nehezen elképzelhető, hogy az adott szabadalom és a Skype horribilis áron történő megvásárlása csupán egybeesés lenne. A Microsofttól (és számos egyéb tech-cégtől) nem áll távol az elnyomó kormányzatokkal történő együttműködés. A Google a többszöri kormányzati visszaélés és behatolási kísérlet után elhagyta a kínai piacot, a Microsoft azonban maradt, és aktívan együttműködik a rendszerrel. Hasonló helyzetben vannak azok a beszállítók (köztünk a Nokia-Siemens Networks), amelyek a polgárok megfigyeléséhez szükséges high-tech berendezéseket szállítják Iránba és más hasonló országok számára. A nagy amerikai IT-cégek, köztük a Cisco, az Oracle, a Motorola, az EMC és a Sybase is adtak el olyan számítástechnikai termékeket a kínai rendszer számára, amelyeket nyíltan a rendőrség megerősítésére, valamint az állampolgárok szorosabb megfigyelésére használnak fel. forrás: http://www.hwsw.hu/hirek/46958/microsoft-skype-voi p-telefon-biztonsag.html |

Ki lehet játszani a telefonos lehallgatást |

|

|

|

|

Bajban

vannak az amerikai rendőrök. Biztonsági kutatók egy csoportja

megvizsgálta a hatóságok által használt

lehallgatóberendezések működési elvét, és kínos

hiányosságokat találtak benne: akár egy okostelefonról is

megbéníthatók a kémeszközök. A kutatók a mindenható

adatgyűjtő rendszerek butábbá tételét javasolták a

titkoszolgálatoknak.