Vírus

védelem II.

7. fejezet: Számítógépes vírusok

Befejezve:

2005.

Szóval

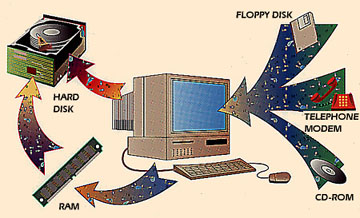

miről is van szó? A számítógépekben, mint tudjuk, a hajlékony

és a merevlemezen tárolva találhatók különböző programok,

adatok. Eme adatok és programok sajnos nincsenek mindig

biztonságban, mivel vannak speciális programok. Eme speciális

programok gyakorlatilag semmire sem jók, csak arra, hogy

tönkretegyék a fontos adatokat, illetve a hasznos programokat.

Tudom, hogy ebben látszólag nincsen logika. De a dolog megértéséhez

elő kell venni a vírusok állítólagos történelmét. Az 1980-as

évek legelején a számítógépek már tudtak kommunikálni

egymással telefonvonalakon keresztül és az amerikai

telekommunikáció olcsósága miatt ez nem volt egyedi, ritka

esemény. Eme számítógépes vonalakon keresztül cseréltek

egymással adatokat, illetve információkat. Eme információk

között persze megbújtak (igen gyakran) egyes kisebb-nagyobb

játékok. A számítógépek telefonszámaira persze amatőr

felhasználók is rájöttek és szerették volna a nagygépeken lévő

játékokat ellopni a saját kicsi gépeikre. Persze addig nem

akarták használni a méregdrága távolsági hívásokat, így

olyan speciális programkákat írogattak, amik eme játékokat

megkeresik és elküldik az ő otthoni számítógépükre. A

keresőprogram olyannyira profira sikeredett, hogy átment sok

nagyszámítógépbe is és ott tovább kutakodott. Egy idő után az

USA szinte valamennyi nagyszámítógépe csak ezt a keresőprogramot

kutatta. A nagygépeken dolgozó profi programozók persze fejvesztve

kutatták az kereső program megállításának, illetve kiirtásának

ellenszerét. A keresőprogram olyannyira elfajult, hogy már az

interkontinentális ballisztikus (nukleáris robbanófejjel

felszerelt) rakéták indítókódját is majdnem feltörte. Ekkor

sikerült az első ellen-programot megírni. Az ellenprogram

olyannyira sikeres volt, hogy valamennyi nagygépen felrakták és

így nem bénult le az USA teljes szuperszámítógép-parkja. A

következő betörési kísérlet már a nagyprogramok speciális

fajtáját akarta letörölni és a gépeket használhatatlanná

tenni. Ezt is sikerült kicselezni. A programok és az ellenprogramok

párharca azóta is tart. Az állítólag igaz történet legjobb

részét még nem említettem: az eredeti keresőprogramot egy

egyszerű tinédzser írta! Nem tudom, hogy a sztori igaz-e, de az

tény, hogy valami hasonló történhetett valójában!

Ma

a helyzet a következő: legalább 30000 ismert vírus van. A

fertőzésük különböző. Az alapok mindegyik főfajtánál

azonosak. Adott egy programkód, a vírus. Ez a fertőzés általában

egy floppy-n, hordozható HDD-n, CD-n vagy egy hálózati kapcsolaton

keresztül bejut a számítógép belsejébe és ott beágyazódik az

egészséges programok közé. Itt vagy töröl ezt-azt, esetleg

mindent, vagy ami ennél gyakoribb: az eddig egészséges programok

testébe beágyazódva továbbadja magát. Hogyan tudja ezt

megvalósítani? A régebbi nagygépekben is, de a mai asztali PC-ken

is egyszerre több program fut a memóriában. Ezeket azonnal meg

tudja fertőzni a vírus. A többit viszont csak akkor, ha betör a

könyvtárukba és hozzákapcsolódik az egészséges

programtörzshöz. Egy ilyen fertőzött programtörzs futtatásakor

az immár hibás program alig hajtja végre az eredeti feladatát.

Helyette újragyártja a vírust és megfertőz minden elérhető

(eddig egészséges) programot. Így a vírus újra kitermeli magát.

(A jobb oldali kép eredetije: http://www.slais.ubc.ca/)

Ma

a helyzet a következő: legalább 30000 ismert vírus van. A

fertőzésük különböző. Az alapok mindegyik főfajtánál

azonosak. Adott egy programkód, a vírus. Ez a fertőzés általában

egy floppy-n, hordozható HDD-n, CD-n vagy egy hálózati kapcsolaton

keresztül bejut a számítógép belsejébe és ott beágyazódik az

egészséges programok közé. Itt vagy töröl ezt-azt, esetleg

mindent, vagy ami ennél gyakoribb: az eddig egészséges programok

testébe beágyazódva továbbadja magát. Hogyan tudja ezt

megvalósítani? A régebbi nagygépekben is, de a mai asztali PC-ken

is egyszerre több program fut a memóriában. Ezeket azonnal meg

tudja fertőzni a vírus. A többit viszont csak akkor, ha betör a

könyvtárukba és hozzákapcsolódik az egészséges

programtörzshöz. Egy ilyen fertőzött programtörzs futtatásakor

az immár hibás program alig hajtja végre az eredeti feladatát.

Helyette újragyártja a vírust és megfertőz minden elérhető

(eddig egészséges) programot. Így a vírus újra kitermeli magát.

(A jobb oldali kép eredetije: http://www.slais.ubc.ca/) Manapság

a legtöbb vírust már könnyű felismerni. A nagygépes

felhasználók kivétel nélkül valamennyien védekeznek a

vírustámadások ellen. Hogy miért kell ezt a szót - vírustámadás

- komolyan venni? Egyszerű! Talán annyit elég mondanom, hogy a

rendszerváltás előtti román

és szovjet (!)

katonai vírusok voltak talán a legveszélyesebbek. Ezeket ugyanis

az akkori szocialista országok rendkívül tehetséges programozók

írták, hogy az USA atom- és egyéb fegyvertitkait kifürkésszék,

illetve elpusztítsák a titkos állományokat. A legtöbb vírus

persze a számítógépekkel legjobban ellátott USA-ból származik.

Szerencsére Magyarországon nem túl sok vírus okozott kárt az

Internet komoly elterjedéséig, de amióta a számítógépes

világhálózat ennyire elterjedt hazánkban is, azóta igen sok

vírus terjed el éppen az Internetet használva. A számítógépes

magazinok óriási népszerűsége is a vírusok egyik terjedési

okozója, ugyanis most, 2003-ban a számítógépes magazinok döntő

többsége CD-melléklettel jelenik meg.

(Lásd: Chip, PC-World, Computer

Panoráma,

…) Sajnos az óriási mennyiségű adathalmazban, ami minden

számban kb. 1-2 GByte-ot jelent, időnként becsúszik egy-egy

vírusos program is. Sajnos tudjuk, hogy a CHIP magazin 1997. júliusi

számának CD-melléklete vírusos volt. A fő indítófájlba

beágyazódott magyar készítésű vírus neve: HDD Cleaner 2.0.

Neve alapján kitalálható, hogy mit csinál, ha elindítják a

CD-t, de szerencsére az "áldásos tevékenységét" csak

szeptember 8-án kezdi meg! Az újság kiadója, a Vogel több gyors

megoldást is kínál a probléma kiküszöbölésére: bárki

kicserélhette ingyen a CD-jét annál az újságosnál, ahol vette a

lapot, illetve az előfizetőknek ingyen küldték a javított

változatot. Szóval ilyen is van! Megelőzés, illetve a beteg

programok meggyógyítása vírusirtóval lehetséges.

Ezek is speciális programok. A vírusirtók legtöbbje több száz,

esetenként pár ezer vírusmintát ismer. Használatuk egyszerű: le

kell futtatni a vírusirtót és majd egy üzenetet küld, ha valami

fertőzést, vagy gyanút talál. Az irtók többsége automatikusan

megpróbálja kiirtani a fertőzést. Ez többnyire a fertőzött

rész kivágásával lehetséges. Ha ez nem sikerül egyik

vírusirtóval sem, akkor sajnos kénytelenek vagyunk törölni az

egész programot. Ha továbbra is használni akarjuk a törölt

programot, akkor újra fel kell telepítenünk a HDD-re. Sajnos van

olyan vírus is, amelyet csak úgy sikerül kiirtani, ha a HDD-t

formattáljuk. Ez csak azzal a bizonyos FORMAT C: paranccsal

lehetséges. EZ AZ, AMIT HA LEHET, SOHA NE HASZNÁLJUNK! Hogyan

ismeri fel az irtó a fertőzést? Nos, erre annyi módszer van,

ahány irtó. A legtöbb irtó úgy csinálja, hogy első körben

végignézi a memóriát, majd saját programkódját. Utoljára

végignéz minden egyes programot, illetve adatot a beállított

forráseszközön (floppy, HDD, CD, egyéb). Az éppen vizsgált

programban az irtó által ismert vírusok kódját keresi. Ez csak

látszólag bonyolult! Valójában az iskolai Pentium-II kategóriájú

gépek a 4 GB körüli hard disk-jét a legtöbb vírusirtó alig 1-2

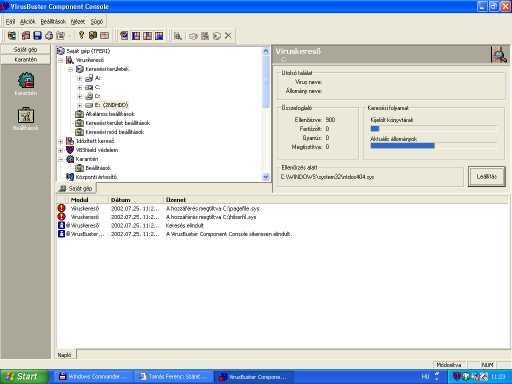

perc alatt végignézi. (Bal oldali kép

eredetije: http://www.service911.com/)

Manapság

a legtöbb vírust már könnyű felismerni. A nagygépes

felhasználók kivétel nélkül valamennyien védekeznek a

vírustámadások ellen. Hogy miért kell ezt a szót - vírustámadás

- komolyan venni? Egyszerű! Talán annyit elég mondanom, hogy a

rendszerváltás előtti román

és szovjet (!)

katonai vírusok voltak talán a legveszélyesebbek. Ezeket ugyanis

az akkori szocialista országok rendkívül tehetséges programozók

írták, hogy az USA atom- és egyéb fegyvertitkait kifürkésszék,

illetve elpusztítsák a titkos állományokat. A legtöbb vírus

persze a számítógépekkel legjobban ellátott USA-ból származik.

Szerencsére Magyarországon nem túl sok vírus okozott kárt az

Internet komoly elterjedéséig, de amióta a számítógépes

világhálózat ennyire elterjedt hazánkban is, azóta igen sok

vírus terjed el éppen az Internetet használva. A számítógépes

magazinok óriási népszerűsége is a vírusok egyik terjedési

okozója, ugyanis most, 2003-ban a számítógépes magazinok döntő

többsége CD-melléklettel jelenik meg.

(Lásd: Chip, PC-World, Computer

Panoráma,

…) Sajnos az óriási mennyiségű adathalmazban, ami minden

számban kb. 1-2 GByte-ot jelent, időnként becsúszik egy-egy

vírusos program is. Sajnos tudjuk, hogy a CHIP magazin 1997. júliusi

számának CD-melléklete vírusos volt. A fő indítófájlba

beágyazódott magyar készítésű vírus neve: HDD Cleaner 2.0.

Neve alapján kitalálható, hogy mit csinál, ha elindítják a

CD-t, de szerencsére az "áldásos tevékenységét" csak

szeptember 8-án kezdi meg! Az újság kiadója, a Vogel több gyors

megoldást is kínál a probléma kiküszöbölésére: bárki

kicserélhette ingyen a CD-jét annál az újságosnál, ahol vette a

lapot, illetve az előfizetőknek ingyen küldték a javított

változatot. Szóval ilyen is van! Megelőzés, illetve a beteg

programok meggyógyítása vírusirtóval lehetséges.

Ezek is speciális programok. A vírusirtók legtöbbje több száz,

esetenként pár ezer vírusmintát ismer. Használatuk egyszerű: le

kell futtatni a vírusirtót és majd egy üzenetet küld, ha valami

fertőzést, vagy gyanút talál. Az irtók többsége automatikusan

megpróbálja kiirtani a fertőzést. Ez többnyire a fertőzött

rész kivágásával lehetséges. Ha ez nem sikerül egyik

vírusirtóval sem, akkor sajnos kénytelenek vagyunk törölni az

egész programot. Ha továbbra is használni akarjuk a törölt

programot, akkor újra fel kell telepítenünk a HDD-re. Sajnos van

olyan vírus is, amelyet csak úgy sikerül kiirtani, ha a HDD-t

formattáljuk. Ez csak azzal a bizonyos FORMAT C: paranccsal

lehetséges. EZ AZ, AMIT HA LEHET, SOHA NE HASZNÁLJUNK! Hogyan

ismeri fel az irtó a fertőzést? Nos, erre annyi módszer van,

ahány irtó. A legtöbb irtó úgy csinálja, hogy első körben

végignézi a memóriát, majd saját programkódját. Utoljára

végignéz minden egyes programot, illetve adatot a beállított

forráseszközön (floppy, HDD, CD, egyéb). Az éppen vizsgált

programban az irtó által ismert vírusok kódját keresi. Ez csak

látszólag bonyolult! Valójában az iskolai Pentium-II kategóriájú

gépek a 4 GB körüli hard disk-jét a legtöbb vírusirtó alig 1-2

perc alatt végignézi. (Bal oldali kép

eredetije: http://www.service911.com/)

Mielőtt

végignéznénk néhány vírusirtót, meg kell tanulnunk a

vírusirtók forgalmazásának üzleti alapjait. A legtöbb

vírusirtó-készítő, aki ad magára valamit legalább havonta

frissíti az irtóját. Az első megvett vírusirtóért egy

komolyabb összeget kell kifizetni, majd a folyamatosan érkező

felújításokért vagy semmit, vagy csak egy csekélyke összeget.

Sajnos egyetlen egy komoly vírusirtó sem tud 100 %-os vírusvédelmet

garantálni, de egy-két komolyabb vírusirtó beszerzésével a nem

szándékos betörés elleni védelem gyakorlatilag teljes. A

szándékos betörés egy másik téma: erre amatőr felhasználó

soha nem kényszerül. Profik, nagy forgalmú cégek,

kormányhivatalok, óriási adatbázist kezelők persze nem

elégedhetnek meg ilyen olcsóbb megoldással: nekik jóval

komolyabban kell venni a vírusok okozta problémát.

7.1. kép: Víruspajzs-védelem |

A

programok egy része a memóriába is hajlandó betelepülni. Eme

darabkát nevezzük memória-rezidens résznek. A dolognak óriási

előnye, hogy helyes beállítás esetén szinte tökéletessé

teszi a vírusvédelmet. Ezt a fajta módszert

hívjuk víruspajzs-védelemnek.

Természetesen kell hagyni

egy kis rést, ahol a szükséges adatok többszöri ellenőrzés

után ki-be mászkálhatnak, de ehhez igen jól megerősített

biztonsági őr-programokra van szükség. |

7.2. kép: Többszörös víruspajzs |

A többszörös

víruspajzs-módszer esetében, mint az ábrán is látható, 4

víruspajzs van egymáson belül. Mindegyik más és más

módszerrel ellenőrzi a bejövő adatot, mindegyiknél különbözik

az eggyel befelé menést engedélyező jelszó, mindegyiket

külön-külön kell feltörni. A dolognak további előnye: ha

pl. a legkülső falat sikerül feltörni egy vírusnak, azaz a

fal összeomlik, akkor az összes többi pajzs azonnal bezárul és

nem enged be semmit. A módszer nagyon jó, de méregdrága! |

7.3. kép: Tűzfal-védelem |

A dolog még komolyabbik

változata az, amikor egy kicsi részt szabadon hagynak a bejövő

programok számára. Itt szabadon garázdálkodhat bármelyik

bejövő, vagy frissen telepített program. Ha a számítógép

teljes memóriájához hozzá akar férni a program, akkor egy

igen szűk résen kell átférnie egy abszolút biztonsági

ellenőrzésen. Ezután a számítógép nagy-memóriájából kap

egy részt, ami csak az övé. Itt újfent szabadon

garázdálkodhat. Ha az így (tulajdonképpen falak közé) zárt program bármi más programba bele akar nyúlni, vagy olyan helyen akar kutakodni, ahol semmi dolga, akkor a központi vezérlő program azonnal agyoncsapja és maradéktalanul letörli. Ehhez a védelemhez komoly méretű memória kell, egy igen jó központi vezérlő program, valamint egy igen gyors gép. A védelmet magát tűzfalnak hívjuk és általában igen drága, de nagyon hatásos módszer. Ezt a módszert legnehezebb átverni, gyakorlatilag lehetetlen. De azért ez sem nyújt 100 %-os biztonságot! |

7.1) Saját gépünk védelme

A következő intézkedéseket érdemes megtenni a saját számítógépünk védelemében:

- Csak saját floppyt használunk, amit már jóval előre megtisztítottunk.

- Idegen floppyt csak formattálás után, vagy alapos vírusirtás után teszünk be a gépünkbe.

- Soha fertőzött lemezt nem tartunk meg és soha, semmilyen körülmények között nem adunk tovább!

- Saját gépünk esetén kínosan ügyelünk arra, hogy mindig vírusmentes legyen.

- Mindig legyen a gépünknél egy kipróbált, biztosan működő BOOT-lemez, amit jól is tudunk használni. A BOOT-lemezen a hagyományos három file-on kívül (Ezek: MSDOS.SYS, IO.SYS és COMMAND.COM) legyen rajta egy jó vírusirtó. Ez a lemez nagyon hasznos lesz a memória-rezidens BOOT-vírusok ellen.

- Nem sértődünk meg, ha valaki szemünk láttára ellenőrzi a mi általunk adott lemez vírus-mentességét. Sőt, az esetleges sértődöttséget elkerülendő ezt az ellenőrzést mi ajánljuk fel!

- Saját gépünkre igyekszünk mindig a legjobb vírusirtókat megszerezni. (pl. CD-mellékletekről)

- Pénzért vett vírusirtót soha nem kérünk el mástól, mert annak átmásolásával bűncselekményt követünk el.

- Ingyen kapott, vagy nem jogdíjas vírusirtót gond nélkül átmásolunk bárkinek, hogy nyugodtan tudja ő is használni.

- Itt szeretném megemlíteni a saját iskolánk példáját. Az iskola megrendeli a jobb számítástechnikai magazinokat. (Chip, PC World, Computer Panoráma, ...) Eme magazinok CD-mellékleteit a diákok nyugodtan elkérhetik 1-2 napra, hogy a saját gépükre is tudják telepíteni a szükséges vírusirtókat. Szükség esetén az is megoldható, hogy az iskolában frissen formázott floppy-lemezeken hazavigyék a szükséges fájlokat.

7.2.) Konkrét vírusok

Példaként néhány vírust szeretnék itt ismertetni, csak nagy vonalakban:

|

Név:

|

Mit fertőz?

Gyorsaság

|

Leírás:

(MR=memória-rezidens)

|

|

AIDS |

*.COM, igen gyors |

Nem MR. |

|

AIDS Test |

*.COM és *.EXE, közepes |

MR. Nem igen ártalmas. |

|

Andromeda.1140 |

*.COM, közepes |

Megtámad néhány

vírusirtót! |

|

Andromeda.634 |

*.COM és *.EXE, lassú |

Üzenet kiírása. |

|

Beer |

*.COM és *.EXE, gyors |

Zenél és csörög. |

|

Bloody |

*.COM és *.EXE, gyors |

BOOT-vírus. Üzenetet is

kiír! |

|

Civil.6672 |

*.EXE, lassú |

BOOT-vírus. Lelassítja a

gépet. |

|

DBF |

*.COM, közepes |

MR. Hard disk átírás.

Rejtett file-ok. |

|

Disk eater |

*.EXE, közepes |

MR. Hibás szektorokat

csinál. |

|

Disk Killer |

?, Igen gyors |

MR. Boot-vírus. HDD

tönkretétele! |

|

Friday 13th |

*.COM, közepes |

Péntek 13-án üzenetet ír

ki. |

|

Friday 13th dr |

*.COM, közepes |

Törli a fájlokat. |

|

Gotcha.732 |

*.COM és *.EXE, lassú |

MR. Megtámadja és kiirtja

az irtókat. |

|

Hungarian |

*.COM, lassú |

MR. Disket megtámadja és

törli. |

|

Jerusalem |

*.COM és *.EXE, gyors |

MR. Gépet lassítja. |

|

Lenin.943 |

*.COM és *.EXE, lassú |

Képernyőt összezagyválja. |

|

Macrosoft |

*.COM és *.EXE, lassú |

Más programokat irt ki

végleg. |

|

Marijuana |

?, igen gyors |

Disket átirogatja.

BOOT-vírus. |

|

Metallica.1103 |

*.COM és *.EXE, lassú |

MR. Megöli a vírusirtókat. |

|

Michelangelo |

*.COM és *.EXE, lassú |

Boot-vírus. Diszket

átirogatja. Csak Michelangelo születésnapján öl! |

|

Minsk Ghost |

*.COM és *.EXE, lassú |

MR. A belső órát

állítgatja. |

|

Red Devil |

*.COM, lassú |

File-okat töröl. |

|

Thursday-12 |

*.COM és *.EXE, gyors |

Megtámadja a vírusirtókat. |

|

Xmas Companion |

*.COM és *.EXE, közepes |

Felülírja a fertőzött

file-okat. |

A

fenti adatokat a “Dr. Solomon's Anti-Virus Toolkit”, valamint az

“AVP Virus Encyclopedia” programokból fordítottam át.

Természetesen számtalan sok másik vírus is létezik. Ez a pár

darab mindössze egy kis szemelvény ...

7.2.a.) Vírusok típusai

Több típus is létezik, de az alábbi csoportosítás nagyjából lefedi a lényeget:

- EXE-COM vírusok. Csak eme fájlokat támadja meg. Irtásuk: egyszerűbb vírusirtókkal.

- BOOT-vírusok. A HDD boot-szektorába költözik bele bekapcsoláskor. Irtása: tiszta Boot-lemezről való gépindítással lehetséges.

- MR-vírusok. Memóriába fészkeli be magát a vírus. (memória-rezidens) Irtása: tiszta boot- lemezről való gépindítással lehetséges.

- Makróvírusok. Főleg a DOC és XLS file-okat támadja makróként. Irtás többnyire könnyű!

- NewExe vírusok: Csak a Windows ‘9x/ME/NT/... operációs rendszerek alatt terjed. Irtásuk: ottani vírusirtókkal többnyire lehetséges.

- Multiplatform vírusok: Többféle operációs rendszer alatt is működő vírusok. Irtásuk elég nehézkes, de nem lehetetlen.

- Önátíró (polimorf) vírusok: Saját kódjukat és/vagy hosszukat időnként megváltoztatják eme vírusok. Észlelésük igen nehéz.

- E-mail vírusok: Az Internet rohamos elterjedésének köszönhetően megjelentek az eleddig teljesen ismeretlen, elektronikus levélben terjedő vírusok. Tapasztalatom szerint ezek legfőképp a Microsoft agyonreklámozott Outlook, illetve Outlook Express levelezőprogramjában terjednek. A kezdő tanulók gyenge ismeretei miatt iskolánk ezt a programot nem használja! A vírusok első példánya a "Melissa" nevű volt.

7.3.) Vírusirtók alapszavai

Néhány egyszerű szót kell megtanulni, melyeket gyakran kell használni. Sajnos az angolul nem értők számára van egy rossz hírem: a vírusirtók majdnem kizárólag angol nyelvűek.

SCAN: (vírus) keresése.

KILL: (vírus) megölése.

HELP: segítség.

REMOVE: (vírus) kiirtása.

DELETE: törlés.

A legtöbb program eleve Windows alapú és menüverézelt. Gyakorlatilag kivesztek a DOS-alapú törpe-méretű irtók (sajnos ...). A beállítások egyre bonyolultabbak és nehezebbek. Szinte minden típusú irtó kapható a boltokban és/vagy az interneten is megrendelhető. Frissítéseik legtöbbször naponta letölthetőek az interneten és ezt érdemes is megtenni! Az árak az egyszerűbb irtók esetén 5-10 ezer Ft körül mozognak, de a komolyabb, jó minőségű és garanciális irtókért komoly összegeket kell fizetni.

Fontos figyelmeztetés, hogy két vírusirtó szinte soha nem működhet egyetlen rendszeren belül, mivel gyakran "ütik" egymást! A következőkben felsorolok néhány fajtát.

7.3.a.) Dr. Solomon's Anti-Virus Toolkit

Egy

menüvezérelt, viszonylag egyszerű program, sajnos nem a

leggyorsabbak közül való. Használata igen könnyed, jó. Az

alapparancsok könnyen érthető menüpontokba vannak szedve. A

program óriási előnye, hogy az általa ismert vírusokról kb.

10-20 sornyi információt tartalmaz - akár kinyomtatható módon

is. Példának okáért a fenti táblázatot is eme vírusirtó

segítségével írtam. A gyártó Internet

címe: http://www.sands.com/prods/toolkit

7.3.b.) TBAV

Teljes

nevén: ThunderByte AntiVirus

Ez is egy menüvezérelt program, szintén könnyű használattal. Az alapjai hasonlóak, mint a Toolkit-é, csak valamivel összetettebb és több célú a program, mint az előző. A beállításnál (SETUP) alaposan kell figyelni. A programot át lehet állítani memória-rezidens működésre is, azaz ha akarjuk, akkor állandóan a memóriában ül és egyfolytában figyeli a különböző írási-olvasási műveleteket, valamint az összes többi program minden igényét. Ha nem tökéletesen sikerül a beállítás, akkor sajnos a program hajlandó minden írási-olvasási műveletnél riadóztatni, magyarul tönkreteszi és ellehetetleníti a munkát. Ára: megfizethető! Az eredeti forgalmazónak van Internet címe is, ahol vagy a hivatalos forgalmazók listáját lehet megnézni, vagy a Thunderbyte program régebbi verzióját lehet letölteni.

A Windows alatti verzió az egyik legnépszerűbb vírus-ellenőrző, vírusírtó rengeteg opcióval. Nagy tudású. egyszerűen kezelhető. Az új verzió Office 2000 makróvírusokat is felismer.

A gyártó Internet címe: http://www.norman.nl/

Ez is egy menüvezérelt program, szintén könnyű használattal. Az alapjai hasonlóak, mint a Toolkit-é, csak valamivel összetettebb és több célú a program, mint az előző. A beállításnál (SETUP) alaposan kell figyelni. A programot át lehet állítani memória-rezidens működésre is, azaz ha akarjuk, akkor állandóan a memóriában ül és egyfolytában figyeli a különböző írási-olvasási műveleteket, valamint az összes többi program minden igényét. Ha nem tökéletesen sikerül a beállítás, akkor sajnos a program hajlandó minden írási-olvasási műveletnél riadóztatni, magyarul tönkreteszi és ellehetetleníti a munkát. Ára: megfizethető! Az eredeti forgalmazónak van Internet címe is, ahol vagy a hivatalos forgalmazók listáját lehet megnézni, vagy a Thunderbyte program régebbi verzióját lehet letölteni.

A Windows alatti verzió az egyik legnépszerűbb vírus-ellenőrző, vírusírtó rengeteg opcióval. Nagy tudású. egyszerűen kezelhető. Az új verzió Office 2000 makróvírusokat is felismer.

A gyártó Internet címe: http://www.norman.nl/

7.3.c.) McAfee Scan

Teljes

nevén: McAfee VirusScan

Fejlesztő:

Network Associates

Fejlesztő:

Network Associates

Az egyik legnépszerűbb vírusirtó. Ára: közepes. A régebbi verziók igen olcsók, illetve ingyenesek.

A vírusirtó eredeti gyártója lehetőséget ad a program, illetve demójának ingyenes letöltésére az Internet segítségével.

A gyártó Internet címe (és a kép eredetije): http://www.mcafee.com

Fejlesztő:

Network Associates

Fejlesztő:

Network AssociatesAz egyik legnépszerűbb vírusirtó. Ára: közepes. A régebbi verziók igen olcsók, illetve ingyenesek.

A vírusirtó eredeti gyártója lehetőséget ad a program, illetve demójának ingyenes letöltésére az Internet segítségével.

A gyártó Internet címe (és a kép eredetije): http://www.mcafee.com

7.3.d.) F-Secure

Teljes

nevén: F-Secure AntiVirus System.

Teljes

nevén: F-Secure AntiVirus System.Egy igen hatékony és gyors program. Ára is elviselhető. A világ egyetlen moduláris, több víruskereső maggal rendelkező víruskereső rendszere munkaállomásokra, szerverekre, hálózatokra, átjárókra /gateway-ekre/ (levelező szerverekre, tűzfalakra, stb.). Három keresőmagja révén hatékonysága a beépített három mag egyesített hatékonyságával egyenlő. Képes ellátni minden, vírusokkal kapcsolatos teendőt az otthoni- vagy hordozható gépektől a többezer gépes hálózatokig. Különböző elemeinek alkalmazásával bármilyen hálózat vírusvédelmi feladatai megoldhatók. Hálózati menedzsment eszközei könnyű hálózati telepítést és adminisztrációt tesznek lehetővé. Az F-Secure család kriptográfiai termékeivel történő integrációja pedig egy átfogó, teljes hálózatra kiterjedő, mégis jól menedzselhető biztonsági rendszer kialakítására ad lehetőséget.

Fejlesztő: F-Secure Ltd.

Magyar forgalmazó: 2F 2000 Kft.

Internet címe (és a kép forrása): http://www.2f.hu/

7.3.e.) Kaspersky

Teljes

nevén: Kaspersky Anti-Virus

Teljes

nevén: Kaspersky Anti-VirusA vírusvédelem összes típusát ellátja: vírusvédelmi szűrők, valósidejű vírusellenőrzők, viselkedés blokkolók és módosításfigyelők szerepelnek tárházában. Támogatja a legtöbb használatban lévő operációs rendszert, levelező gateway-t és tűzfalat. Szemmel tartja a vírusok lehetséges támadásának összes pontját. A szoftver erős és rugalmas helyi és hálózatos menedzsment eszközzel rendelkezik, hogy a telepítés, a frissítés és a karbantartás központosításával és automatizálásával a vírusok elleni védekezés a maximális hatékonyságát és kényelmét minimális időráfordítással lehessen megvalósítani.

Fejlesztő: Kaspersky Lab.

Magyar forgalmazó: 2F 2000 Kft.

Internet címe:http://www.2f.hu/

7.3.f.) Norton AntiVirus

Teljes

nevén: Norton AntiVirus

Teljes

nevén: Norton AntiVirusFejlesztő: Symantec Inc.

Az egyik legnépszerűbb vírusirtó. Szerencsére a kezelőfelülete teljesen magyar nyelvű. Célszerű az adatbázis frissítését automatikusra állítani!

A legismertebb név a kategóriában, az egyik legjobb szoftver. Inline DAT frissítés, védelem makró-vírusok ellen, vizsgálja a tömörített fájlokat is. Tartalmazza a Quarantine segédprogramot is.

Magyar forgalmazó: Symantec Magyarország

Internet címe: http://www.symantec.hu/

Eredeti gyártó (és a kép eredetije): http://www.symantec.com/

7.3.g.)

VBuster

7.3.g.)

VBuster

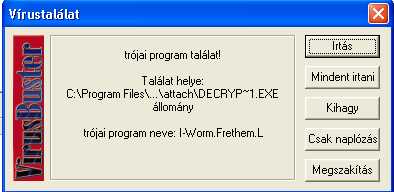

Teljes nevén: VirusBuster

Szerencsére a VirusBuster időnként speciálisan magyar akciókat is indít, melynek keretében a megcélzott vevőkör igen kedvező áron vehet VBuster termékeket. Egy ilyen akcióban iskolánk is részt vett, így az iskola összes gépén teljesen jogtiszta vírusirtó üzemel, melyet akár naponta is lehet az internetről frissíteni. Gyakorlatban ezt úgy oldottuk meg, hogy a szerver minden éjjel letölti a cég FTP-oldaláról a friss adatbázist, melyet az egyedi gépek minden reggel, bekapcsoláskor letöltenek.

Magában

a programban nagyon egyértelmű magyar nyelvű menük és jól

áttekinthető ikonok állnak rendelkezésünkre. Ha van

vírustalálat, akkor azt alapértelmezésben megpróbálja kiirtani.

Érdemes úgy beállítani a programot, hogy ha csupán vírusgyanús

állományt talál, akkor azt tegye karanténba. Ez egy olyan

speciális terület, ahová a gyanús programok kerülnek. A

legközelebbi adatbázis-frissítéskor aztán az alkalmazás nekiáll

a karantén elemeinek. Természetesen arra is nyílik mód, hogy a

karanténba zárt elemeket a rendszer automatikusan (vagy a

felhasználó akarata szerint) elküldje a cégnek. Mivel én már

túlestem egy ilyenen, ezért saját tapasztalatomból mondhatom,

hogy a VirusBuster 1-2 nap alatt válaszol egy névre küldött és

személyesen megfogalmazott levélben. (értsd: nem lista, nem

automata, stb.) Itt egyértelműen és érthetően megfogalmazzák a

teendőket. Ugyanez érvényes a telefonos tanácsadásra is.

Magában

a programban nagyon egyértelmű magyar nyelvű menük és jól

áttekinthető ikonok állnak rendelkezésünkre. Ha van

vírustalálat, akkor azt alapértelmezésben megpróbálja kiirtani.

Érdemes úgy beállítani a programot, hogy ha csupán vírusgyanús

állományt talál, akkor azt tegye karanténba. Ez egy olyan

speciális terület, ahová a gyanús programok kerülnek. A

legközelebbi adatbázis-frissítéskor aztán az alkalmazás nekiáll

a karantén elemeinek. Természetesen arra is nyílik mód, hogy a

karanténba zárt elemeket a rendszer automatikusan (vagy a

felhasználó akarata szerint) elküldje a cégnek. Mivel én már

túlestem egy ilyenen, ezért saját tapasztalatomból mondhatom,

hogy a VirusBuster 1-2 nap alatt válaszol egy névre küldött és

személyesen megfogalmazott levélben. (értsd: nem lista, nem

automata, stb.) Itt egyértelműen és érthetően megfogalmazzák a

teendőket. Ugyanez érvényes a telefonos tanácsadásra is.A gyártó Internet-címe: http://www.virusbuster.hu/

7.3.h.) Panda AntiVirus Platinum

Védi

az öszes lehetséges vírus támadási felületet. Megsemmisíti a

vírusokat mielőtt a legcsekélyebb kárt is okoznának a

számítógépen, függetlenül attól melyik felületen keresztül

próbálnak meg bejutni: floppy lemez, CD-ROM, E-mail, vagy file

letöltés az Internet-ről. Az e-mail üzenetekhez csatolt

file-okban elrejtett vírusok felismerése és megsemmisítése.

A gyártó internet-címe: http://www.pandasoftware.com/

A gyártó internet-címe: http://www.pandasoftware.com/

7.4.) Összefoglalás

A vírusok speciális számítógépes programok, melyek egyetlen célja a terjeszkedés és az ártás, illetve más programok tönkretétele. Sajnos időnként előfordul, hogy egy felhasználó önhibáján kívül is vírust kap. Ezért nem kell öngyilkosnak lenni, mivel ez bárkivel megtörténhet. De azért fel kell készülni rá. A következő módszereket javaslom:

- Rendszeresen tartsunk vírusirtást mindig újított irtókkal.

- Soha nem szabad egyetlen idegen programban, floppyban, vagy CD-ben megbízni.

- Nem kell megsértődni, ha valaki nem bízik meg a saját lemezeinkben.

- Mindig legyen előkészítve egy-két jól működő BOOT-lemez vírusirtóval.

- Próbáljuk meg csak a megfertőzött részt kioperálni az egészséges programból.

- Ne habozzunk soha! Egy vírus sokkal többet árthat, mint egy újra felrakott program!

- Csak a legeslegvégső megoldásként formattáljuk a hard disket.

- Minden felrakott programhoz kellenek az eredeti lemezek, mint biztonsági másolatok.

Még

valami, ami egy meglepő, de igen jó kezdeményezés: több

regisztrált vírusirtó is azt csinálja, hogy minden vírusgyanús

file-t "karanténba" zár és a legközelebbi Internetre

való fellépéskor elküldi a gyártónak.

További információkért érdemes felkeresni a magyar antivírus oldalt: http://www.antivirus.hu/

További információkért érdemes felkeresni a magyar antivírus oldalt: http://www.antivirus.hu/

7.5.) Teljes(?) védelem(?)

Ahhoz,

hogy a saját gépünket megfelelővédelem alatt tartsuk, 1-2

trükköt be kell vetnünk. Jelenleg, 2006 nyár végén több

lehetőség is előttünk áll:

7.5.a.) Munkahelyi gép

Ez

a legegyszerűbb, mivel erre az esetek 90%-ában semmit sem tehetünk

fel. Elméletileg a rendszergazda gondoskodik mindenről, így az

egyszerű felhasználónak csupán annyi dolga van, hogy idegen

programokat/alkalmazásokat ne rakjon fel a gépére - még egy sima

játékot sem!

7.5.b.) Otthoni gép internet nélkül

Nos,

a dolog egy kicsit izgalmasabb, ugyanis itt már saját magunk

felelünk a rendszerünkért. A legtöbb modern gépenWindows

XP van, sőt már az SP2 (2. számú

szervizcsomag) is telepítve van. Ez tartalmaz egy egyszerű

tűzfalat, de vírusirtót nem. Ha soha nem akarunk semmilyen idegen

programot/adatot/fájlt feltelepíteni, akkor ez elegendő is. Ám ha

a gépet szeretnénk is használni, akkor 1-2 alkalmazást fel kell

rá rakni. Ekkor jól jöhet egy vírusirtó. A sok lehetőség közül

válasszunk ki egyet és 1-2 hetente frissítsük. Ez elegendő

védelmet szokott nyújtani az átlagos felhasználónak...

7.5.c.) Otthoni gép telefonmodemes internettel

Itt

már van fertőzésveszély, így az előbbiek nem pontosan igazak.

Alapesetben megbízhatunk a Microsoft op.-rendszerébe beépített

tűzfalban, de azért vegyük tudomásul, hogy ez nem egy komoly

védelem! Vírusirtónk adatbázisát viszont gyarkan frissítsük,

lehetőleg 1-2 naponta. Így valószínűleg nem lesz különösebb

bajunk. Biztonság kedvéért telepítsünk fel egy kémprogram-irtót

is, hogy ne kelljen külön aggódnunk. Beállításokban az alapvető

(alapértelmezett) beállítások megfelelőek lesznek, de legalább

havonta egyszer mindenképpen végezzünk teljes vírusirtást,

valamint kb. 2 hetente kémprogram-irtást. Ha szerencsénk van,

akkor nem találnak semmit, de ebben ne bízzunk túlságosan!

7.5.d.) Otthoni gép szélessávú internettel

Ez

a konfiguráció elég gyakori és szerencsére egyre gyakoribb lesz.

Fontos, hogy a Windows XP-nket mindig frissítsük. Nem elegendő az,

hogy az SP2-t felraktuk, azt is be kell állítanunk, hogy a

frissítéseket sutomatikusan töltse le és telepítse. Ehhez persze

jogosított XP kell, de tételezzük fel, hogy ez rendelkezésre

áll!

Tűzfal tekintetében legyünk körültekintőek. Fontos, hogy egyszerre csak egyetlen tűzfal legyen, mivel két tűzfal nem csupán instabilitást okozhat, hanem az egész op. rendszert feldöntheti! Ha soha nem tévedünk játékkal, erotikával, zenével, vagy letöltéssel foglalkozó (főleg illegális) oldalakra, akkor elegendő lesz az XP beépített tűzfala. De az esetek többségében azért nem erről van szó, ugye? Ilyenkor kell egy jó alternatívát keresni! Olyan tűzfalat kell találni, ami megfelelő a pénztárcánknak (sajnos az árak időnként durvák lehetnek), esetleg ingyenes. Az utóbbitól sem kell félni, mivel felveszik a versenyt a fizetős társaikkal. A könnyű, egyszerű kezelhetőség sajnos nem minden tűzfalnál alapértelmezés. 1-2 program pontos beállításához jóformán rendszerinformatikus végzettség kell! Ha hadilábon állunk az angol nyelvvel, akkor feltétlenül olyan alkalmazást válasszunk, amely magyar nyelven kommunikál - szerencsére egyre több ilyen van!

Nem kell megijedni attól, hogy a tűzfalak eleinte sok mindent megkérdeznek (mit szabad és mit nem; mit engedjen át; stb.) Ez a betanulási időszak. Ez általában 1-2 hét, ritkán több. A tanulási időszak után már csak akkor zaklatnak minket, ha valamilyen program megváltozik - például frissítettünk rajta. Még egy személyes tapasztalat: a tűzfalak egy része olyan mértékben rátelepszik a gépre, hogy komolyan lecsökkenti a megszokott sebességet vagy az internet-használatot korlátozza le draszikus mértékben! Éppen ezért érdemes a programokat megvásárlásuk előtt kipróbálni és csak a 20-60 napos próba-időszak után dönteni a vásárlásról!

Vírusirtóra is érvényes a tűzfalra elmondottak többsége. Itt is fontos, hogy csak egy vírusirtó lehet, nem több! A helyes program kiválasztásánál az ár mellett mindenképpen figyeljünk arra, hogy gyakran frissüljön. A minimum napi frissítés mostanában már alapkövetelmény. A víruskergetők többsége automatikusan frissül bizonyos időközönként. Ezt mindenképpen hagyjuk meg, így legalább "nem felejtődik el". Átlagos internet-használat mellett kb. hetente mindenképpen végezzünk teljes körű vírusirtást - hátha valamire nem csapott le a program menet közben.

Minimális angol tudással is elboldogulunk egy vírusirtóval - nem kell megijedni a kiírásoktól! Érteni fogjuk! Azért nem árt, ha magyarul beszél... A program kiválasztásánál nem elegendő, hogy a gépen lévő fájlokban irtson, hanem mindenképpen legyen egy levélfigyelő része, valamint egy internet-forgalmat vizslató az operatív memóriában lévő része is. Érdemes figyelni arra is, hogy a kibocsájtó cég normális méretű (tehát gyorsan letöltődő) csomagokkal frissítse az irtónkat! Ezek az alapkövetelmények, persze lehet többet is kívánni, de ezek mindenképpen teljesüljenek!

A mai vírusirtók többsége már nem csökkenti le gépünk teljesítményét, de amikor a tisztességes vírusirtást végezzük a saját gépen, akkor nem érdemes mással foglalkozni! Hagyjuk a vírusirtónkat nyugodtan dolgozni!

Kémprogram-felderítő: ez a harmadik, amit érdemes a biztonságos internet-használatért karbantartani. Itt szerencsére jó minőségű ingyenes alkalmazások vannak és nem kell állandóan a memóriában futnia, csak időnként, kézzel kell indítani - bár egyes alkamazások szeretnek állandóan a memóriában fürkészni. Ha elegendő a gépünk teljesítménye és nagy a memóriája, akkor ez nem okoz gondot. Kisebb gépnél sajnos komoly fennakadásokat okozhat!

Tűzfal tekintetében legyünk körültekintőek. Fontos, hogy egyszerre csak egyetlen tűzfal legyen, mivel két tűzfal nem csupán instabilitást okozhat, hanem az egész op. rendszert feldöntheti! Ha soha nem tévedünk játékkal, erotikával, zenével, vagy letöltéssel foglalkozó (főleg illegális) oldalakra, akkor elegendő lesz az XP beépített tűzfala. De az esetek többségében azért nem erről van szó, ugye? Ilyenkor kell egy jó alternatívát keresni! Olyan tűzfalat kell találni, ami megfelelő a pénztárcánknak (sajnos az árak időnként durvák lehetnek), esetleg ingyenes. Az utóbbitól sem kell félni, mivel felveszik a versenyt a fizetős társaikkal. A könnyű, egyszerű kezelhetőség sajnos nem minden tűzfalnál alapértelmezés. 1-2 program pontos beállításához jóformán rendszerinformatikus végzettség kell! Ha hadilábon állunk az angol nyelvvel, akkor feltétlenül olyan alkalmazást válasszunk, amely magyar nyelven kommunikál - szerencsére egyre több ilyen van!

Nem kell megijedni attól, hogy a tűzfalak eleinte sok mindent megkérdeznek (mit szabad és mit nem; mit engedjen át; stb.) Ez a betanulási időszak. Ez általában 1-2 hét, ritkán több. A tanulási időszak után már csak akkor zaklatnak minket, ha valamilyen program megváltozik - például frissítettünk rajta. Még egy személyes tapasztalat: a tűzfalak egy része olyan mértékben rátelepszik a gépre, hogy komolyan lecsökkenti a megszokott sebességet vagy az internet-használatot korlátozza le draszikus mértékben! Éppen ezért érdemes a programokat megvásárlásuk előtt kipróbálni és csak a 20-60 napos próba-időszak után dönteni a vásárlásról!

Vírusirtóra is érvényes a tűzfalra elmondottak többsége. Itt is fontos, hogy csak egy vírusirtó lehet, nem több! A helyes program kiválasztásánál az ár mellett mindenképpen figyeljünk arra, hogy gyakran frissüljön. A minimum napi frissítés mostanában már alapkövetelmény. A víruskergetők többsége automatikusan frissül bizonyos időközönként. Ezt mindenképpen hagyjuk meg, így legalább "nem felejtődik el". Átlagos internet-használat mellett kb. hetente mindenképpen végezzünk teljes körű vírusirtást - hátha valamire nem csapott le a program menet közben.

Minimális angol tudással is elboldogulunk egy vírusirtóval - nem kell megijedni a kiírásoktól! Érteni fogjuk! Azért nem árt, ha magyarul beszél... A program kiválasztásánál nem elegendő, hogy a gépen lévő fájlokban irtson, hanem mindenképpen legyen egy levélfigyelő része, valamint egy internet-forgalmat vizslató az operatív memóriában lévő része is. Érdemes figyelni arra is, hogy a kibocsájtó cég normális méretű (tehát gyorsan letöltődő) csomagokkal frissítse az irtónkat! Ezek az alapkövetelmények, persze lehet többet is kívánni, de ezek mindenképpen teljesüljenek!

A mai vírusirtók többsége már nem csökkenti le gépünk teljesítményét, de amikor a tisztességes vírusirtást végezzük a saját gépen, akkor nem érdemes mással foglalkozni! Hagyjuk a vírusirtónkat nyugodtan dolgozni!

Kémprogram-felderítő: ez a harmadik, amit érdemes a biztonságos internet-használatért karbantartani. Itt szerencsére jó minőségű ingyenes alkalmazások vannak és nem kell állandóan a memóriában futnia, csak időnként, kézzel kell indítani - bár egyes alkamazások szeretnek állandóan a memóriában fürkészni. Ha elegendő a gépünk teljesítménye és nagy a memóriája, akkor ez nem okoz gondot. Kisebb gépnél sajnos komoly fennakadásokat okozhat!

7.5.e.) De mégis melyiket válasszam?

Az

itt ajánlott programok saját véleményemet tükrözik.

Természetesen más választás is lehet, sőt kérem is, hogy ha

valakinek van hozzáfűznivalója/véleménye, ne habozzon és ossza

meg velem! (E-mail: tferi@

tferi. hu)

- Windows XP SP2 beépített (gyenge)

- Jetico (ingyenes)

- Sunbelt Kerio Personal Firewall

- Outpost Firewall Pro

- Tiny Firewall

- ZoneAlarm (ingyenes)

Vírusirtó: - AntiVir Personal Edition (ingyenes)

- Avast Home (ingyenes, magyarul)

- AVG (ingyenes, magyarul)

- Bitdefender (ingyenes)

- F-Prot

- F-Secure

- Kaspersky Anti-Virus Personal

- McAfee VirusScan

- NOD32 (igen jó, magyarul)

- Panda (elég jó)

- ThunderByte

- VirusBuster (magyarul)

Kémprogram-eltávolító: - Ad-Aware SE (ingyenes, magyarul)

- Disspy Lite (ingyenes)

- SpyBot (ingyenes)

- Spyware Terminator Free (ingyenes, magyarul)

Tűzfal:

Ismétlő kérdések

7.1. feladat: Milyen víruspajzs-védelmek lehetségesek?

7.2. feladat: Milyen komoly védelmet érdemes megfizetni?

7.3. feladat: Milyen lépéseket érdemes megtenni a saját gépünk védelme érdekében?

7.4. feladat: Lehet-e büntetlenül átmásolni jogosított vírusirtót?

7.5. feladat: Honnan lehet beszerezni legálisan vírusirtót?

7.6. feladat: Mit csinál a memória-rezidens vírus?

7.7. feladat: Milyen főbb vírus-típusok léteznek?

7.8. feladat: Mi az E-mail vírus?

7.9. feladat: Milyen bűvszavak léteznek, amiket angol nyelvű vírusirtáskor nem árt tudni?

Felhasznált irodalom:

- Microsoft kiadás: MD-DOS 6.22

- Microsoft kiadás: MS-DOS User's Guide

- ComputerBooks kiadás: MS-DOS 6, 6.2, 6.22 kiegészítéssel

- LSI Oktatóközpont: Operációs rendszerek (Knapp Gábor-Adamis Gusztáv)

- Alaplap könyvek: Új víruslélektan (Kis János-Szegedi Imre)

- Számítógépes vírusok

Írta: Paul Mobbs az Association for Progressive Communications számára, 2002. márciusában.

Fordította: Hasznos Erika

5.02

Hogyan működnek a vírusok

Sima

szöveges, formázatlan elektronikus üzenetben vagy egyszerűbb

dokumentumfájlokban, tömörített adatállományokon (pkzip, gzip,

arj), adatbázis vagy táblázatkezelő fájlokon keresztül nem

kaphatunk vírust - ezek ugyanis nem futtatható programok. Az

egyetlen kivétel, ha az adott fájl tartalmaz VisualBasic kódot

vagy egyéb makrókat, amelyet az alkalmazás automatikusan futtathat

a dokumentum megnyitásakor. Pl. ily módon terjednek a Word és

Excel makrovírusok.

Ahhoz, hogy a vírus bekerüljön a rendszerünkbe, végre kell hajtanunk a programot. Ez azt jelenti, hogy:

Futtatnunk kell egy, az Internetről származó, vírussal fertőzött programot - megfelelő ellenszer, ha az ilyen programokat előbb vírusirtóval ellenőrizzük.

A vírus származhat fertőzött floppyról is - itt is az a megoldás, ha előbb vírusirtóval megvizsgáljuk a lemezt.

Meg kell nyitnunk/futtatnunk egy más programnyelven (Basic, C stb.) írt fájlt, amelyben vírus van elhelyezve; ezt kikerülhetjük, ha inkább nem futtatunk olyan programot, amelyet nem értünk.

Meg kell nyitnunk egy fejlettebb szövegszerkesztő vagy táblázatkezelő programmal egy olyan fájlt, amely 'objektum kódot' vagy 'makrót' (felhasználó által definiált utasítássorozatot) tartalmaz - a legegyszerűbb megoldás ilyenkor az adott alkalmazás beállításainál a "makrók letiltása" opciót kiválasztani.

A fájlokban lapuló vírusok, amelyeknél a programkód egyik fájlról a másikra terjed, néhány éve súlyos gondot jelentettek; ma már ez nem jellemző. Az utóbbi időben komoly problémát okoznak:

A "makro-vírusok", kicsiny beágyazott programok, amelyek elektronikus levélben terjednek; és Férgek és más programok, amelyek emailek csatolmányaként terjednek.

Az olyan programok, mint a Microsoft Outlook Express, egyáltalán nem biztonságosak, mivel megpróbálják az e-mailt integrálni az operációs rendszer többi részébe. Kétségtelen, hogy ez jelentően leegyszerűsíti a számítógép használatát a kezdő számára, de komoly biztonsági kockázatot jelent. A víruskészítők ki is használják ezt a gyengeséget, hogy vírust telepítsenek a rendszerünkre. A Windows-ról nem lehet leválasztani ezt a vonást; bár az "I love you" pusztítása után néhány cég előállt már olyan szoftverrel, amely képes megállítani a Microsoft Outlook hibáira épülő vírusokat.

Amikor olyan elektronikus levelet próbálunk elolvasni, amely visual basic kódot tartalmaz, az Outlook lefuttatja a kódot és ezzel aktiválja a makróvírust.

A csatolmányok további gondot jelentenek. Mivel nincsenek tisztában a kockázattal, sokan futtatják a programot, ha képernyővédő vagy "promóciós programot" kapnak. Viszonylag immúnisak a vírusveszélyre a Macintosh- és Linux-felhasználók, mivel a vírusok túlnyomó többsége kifejezetten a Microsoft programokhoz lett kitalálva.

Az általában hozzáférhető levelezőprogramokon keresztül elküldött bármely üzenet vagy sima szöveg, vagy kódolt szöveges állomány. Mint ilyen, nem tartalmazhat végrehajtható kódot. Ezért attól, hogy elolvasunk egy emailt, vagy ha a szövegét egy másik alkalmazásba átmásoljuk, még nem kaphatunk el semmilyen vírust.

Veszélyt csak az jelenthet, ha tudtunkon kívül letöltünk egy email csatolmányaként érkezett programot. Ám ha a levelek csatolmányainak tárolására használt könyvtárat elkülönítjük a rendszerfájloktól, a programot véletlenül nem, csak kifejezett utasításra lehet futtatni.

Ahhoz, hogy a vírus bekerüljön a rendszerünkbe, végre kell hajtanunk a programot. Ez azt jelenti, hogy:

Futtatnunk kell egy, az Internetről származó, vírussal fertőzött programot - megfelelő ellenszer, ha az ilyen programokat előbb vírusirtóval ellenőrizzük.

A vírus származhat fertőzött floppyról is - itt is az a megoldás, ha előbb vírusirtóval megvizsgáljuk a lemezt.

Meg kell nyitnunk/futtatnunk egy más programnyelven (Basic, C stb.) írt fájlt, amelyben vírus van elhelyezve; ezt kikerülhetjük, ha inkább nem futtatunk olyan programot, amelyet nem értünk.

Meg kell nyitnunk egy fejlettebb szövegszerkesztő vagy táblázatkezelő programmal egy olyan fájlt, amely 'objektum kódot' vagy 'makrót' (felhasználó által definiált utasítássorozatot) tartalmaz - a legegyszerűbb megoldás ilyenkor az adott alkalmazás beállításainál a "makrók letiltása" opciót kiválasztani.

A fájlokban lapuló vírusok, amelyeknél a programkód egyik fájlról a másikra terjed, néhány éve súlyos gondot jelentettek; ma már ez nem jellemző. Az utóbbi időben komoly problémát okoznak:

A "makro-vírusok", kicsiny beágyazott programok, amelyek elektronikus levélben terjednek; és Férgek és más programok, amelyek emailek csatolmányaként terjednek.

Az olyan programok, mint a Microsoft Outlook Express, egyáltalán nem biztonságosak, mivel megpróbálják az e-mailt integrálni az operációs rendszer többi részébe. Kétségtelen, hogy ez jelentően leegyszerűsíti a számítógép használatát a kezdő számára, de komoly biztonsági kockázatot jelent. A víruskészítők ki is használják ezt a gyengeséget, hogy vírust telepítsenek a rendszerünkre. A Windows-ról nem lehet leválasztani ezt a vonást; bár az "I love you" pusztítása után néhány cég előállt már olyan szoftverrel, amely képes megállítani a Microsoft Outlook hibáira épülő vírusokat.

Amikor olyan elektronikus levelet próbálunk elolvasni, amely visual basic kódot tartalmaz, az Outlook lefuttatja a kódot és ezzel aktiválja a makróvírust.

A csatolmányok további gondot jelentenek. Mivel nincsenek tisztában a kockázattal, sokan futtatják a programot, ha képernyővédő vagy "promóciós programot" kapnak. Viszonylag immúnisak a vírusveszélyre a Macintosh- és Linux-felhasználók, mivel a vírusok túlnyomó többsége kifejezetten a Microsoft programokhoz lett kitalálva.

Az általában hozzáférhető levelezőprogramokon keresztül elküldött bármely üzenet vagy sima szöveg, vagy kódolt szöveges állomány. Mint ilyen, nem tartalmazhat végrehajtható kódot. Ezért attól, hogy elolvasunk egy emailt, vagy ha a szövegét egy másik alkalmazásba átmásoljuk, még nem kaphatunk el semmilyen vírust.

Veszélyt csak az jelenthet, ha tudtunkon kívül letöltünk egy email csatolmányaként érkezett programot. Ám ha a levelek csatolmányainak tárolására használt könyvtárat elkülönítjük a rendszerfájloktól, a programot véletlenül nem, csak kifejezett utasításra lehet futtatni.

Miként

nyelik el a vírusok a számítógépet?

Manapság

az a legvalószínűbb, hogy az Internetről fertőz meg minket

valamilyen vírus. A vírusirtók használatának köszönhetőn a

lemezeken terjedő vírusok nagyrészt eltűntek. De a vírusok

kihasználják azt a lehetőséget, hogy a számítógépek

végrehajtják azokat a programokat vagy szkripteket, amelyek

elektronikus levelek vagy Interneten terjesztett szoftverek

részeiként érkeznek.Az

internetes vírusoknak négy fő formája van:

1. számítógépes programok - 99%-os biztonság érhető el, ha naprakész vírusirtóval ellenőrizzük őket futtatás előtt. Ez persze nem véd meg a teljesen új vírusoktól.

2. java- és egyéb internetes/weben használt szkripteket - a számítógépek képesek gépedre feltölteni kódokat (pl. zárt szerveroldali programként, mint amelyeket a banki szolgáltatások használnak). Egyre általánosabbá válik, hogy egy-egy honlapról java-szkriptek - rövid kis programok - töltődnek be a böngésződbe, hogy hang-effekteket és animált grafikákat játsszanak le (viszont az elérhető instrukciók korlátozottak, így jelenleg nincs túl sok gond velük). Korlátozhatod az okozható kárt azzal, hogy kikapcsolod a java- és egyéb plug-inek futtathatóságát a böngésződben. Alapelv, hogy ne mondj igent, ha egy nem biztonságos honlapon vagy.

3. beágyazott kód - ezek olyan programkódban (Visual Basicben, C-ben stb.) írt programok, amelyeket beépítenek a modern szövegszerkesztőkbe, táblázat- és adatbáziskezelő alkalmazásokba. Ahogy az alkalmazások egyre összetettebbek lesznek, a programozók nem programozhatnak be minden eshetőséget. Hogy ezt megoldják, apró kódot építenek bele a fájlba, amelynek elmentésével végrehajthatóak a speciális funkciók is. A felhasználó által definiált funkciókat - főleg szövegszerkesztő, táblázatkezelő és adatbázis alkalmazások esetén - rövid "szkriptekben" tároljuk, Lehetséges olyan utasításokat is beépíteni egy szkriptbe - főleg objektum kódban -, amelyek úgy viselkednek, mint egy vírus, trójai vagy egyéb káros program: megtámadja a gépet egy előre meghatározott időpontban. A legtöbb alkalmazás lehetővé teszi, hogy egy fájlt makrók aktiválása nélkül nyisd meg, ha ezt engedélyezed a program beállításainál. Természetesen az ilyen problémák kiküszöbölésére a legjobb módszer, ha csak olyan, régi formában fogadsz el fájlokat, amelyek nem tartalmaznak ilyen lehetőségeket, vagy csak megbízható helyről fogadsz el fájlokat.

4. forráskód -a számítógépes programokat alapvetően utasítássorozatok formájában írják meg, amelyeket azután speciális (interpreter) programok futtatnak vagy egy ún. compiler segítségével lefordítják őket számítógép által közvetlenül futtatható programmá. Ez az, amit gyakrabban használnak a Linux-rendszerek, mivel sok programot forráskódban terjesztenek, amelyet aztán lefordítasz, hogy saját gépeden fusson. Sok Basic, C, Pascal stb. nyelven írt program érhető el az Interneten. Nagy programokban, különösen, ha a felhasználó nem ismeri eléggé a programnyelvet, vagy ha a program gyengén strukturált, könnyű elrejteni kártékony hatású utasításokat, trójai programokat vagy vírusokat. Ne fordíts le vagy ne futtass egyetlen forrás fájlt se, kivéve, ha tudod, hogy az biztonságos! A forráskód nem ártalmas, még levelek csatolmányaként sem. Csak akkor válhat veszélyessé, ha egy fordító programmal lefordítod vagy interpreterrel futtatod.

A fentiek alapvető tanulsága, hogy nem kaphatsz vírust egy sima szöveges fájlban vagy egyszerű, tiszta HTML fájlban vagy FTP/telnet kapcsolat keretében. A fő veszélyt a böngésző és az olyan levelező programok jelentik, amelyek úgy vannak beállítva, hogy automatikusan futtassanak '.EXE' vagy '.BAT' vagy egyéb kiterjesztésű programokat. Ilyen esetekben nem leszel képes megakadályozni vírusok elindítását.

Az a szerepünkön is múlik, hogy miként kezeljük a vírusok okozta problémát. Ez a füzet elsősorban az egyéni számítógép-felhasználó számára íródott. Azok a felhasználók, akik helyi hálózatokhoz tartoznak, más, a hálózati rendszerekhez kapcsolódó kérdésekkel is szembesülnek. Rendkívül lényeges például, hogy megelőzzük a vírusok beférkőzését a hálózat valamely részébe; ezért a floppyhasználat hálózati számítógépeken korlátozott lehet. Fontos feladatuk van azoknak is, akik email-szervert működtetnek. Elláthatják a szervert olyan antivírus szoftverrel, amely megakadályozza a vírust tartalmazó csatolmányok továbbítását. Ha Internetet használunk, nem árt érdeklődnünk a szolgáltatónknál: védekeznek-e a vírusok ellen a szerveren, és ha nem, kérhetjük, hogy gondoskodjanak róla.

1. számítógépes programok - 99%-os biztonság érhető el, ha naprakész vírusirtóval ellenőrizzük őket futtatás előtt. Ez persze nem véd meg a teljesen új vírusoktól.

2. java- és egyéb internetes/weben használt szkripteket - a számítógépek képesek gépedre feltölteni kódokat (pl. zárt szerveroldali programként, mint amelyeket a banki szolgáltatások használnak). Egyre általánosabbá válik, hogy egy-egy honlapról java-szkriptek - rövid kis programok - töltődnek be a böngésződbe, hogy hang-effekteket és animált grafikákat játsszanak le (viszont az elérhető instrukciók korlátozottak, így jelenleg nincs túl sok gond velük). Korlátozhatod az okozható kárt azzal, hogy kikapcsolod a java- és egyéb plug-inek futtathatóságát a böngésződben. Alapelv, hogy ne mondj igent, ha egy nem biztonságos honlapon vagy.

3. beágyazott kód - ezek olyan programkódban (Visual Basicben, C-ben stb.) írt programok, amelyeket beépítenek a modern szövegszerkesztőkbe, táblázat- és adatbáziskezelő alkalmazásokba. Ahogy az alkalmazások egyre összetettebbek lesznek, a programozók nem programozhatnak be minden eshetőséget. Hogy ezt megoldják, apró kódot építenek bele a fájlba, amelynek elmentésével végrehajthatóak a speciális funkciók is. A felhasználó által definiált funkciókat - főleg szövegszerkesztő, táblázatkezelő és adatbázis alkalmazások esetén - rövid "szkriptekben" tároljuk, Lehetséges olyan utasításokat is beépíteni egy szkriptbe - főleg objektum kódban -, amelyek úgy viselkednek, mint egy vírus, trójai vagy egyéb káros program: megtámadja a gépet egy előre meghatározott időpontban. A legtöbb alkalmazás lehetővé teszi, hogy egy fájlt makrók aktiválása nélkül nyisd meg, ha ezt engedélyezed a program beállításainál. Természetesen az ilyen problémák kiküszöbölésére a legjobb módszer, ha csak olyan, régi formában fogadsz el fájlokat, amelyek nem tartalmaznak ilyen lehetőségeket, vagy csak megbízható helyről fogadsz el fájlokat.

4. forráskód -a számítógépes programokat alapvetően utasítássorozatok formájában írják meg, amelyeket azután speciális (interpreter) programok futtatnak vagy egy ún. compiler segítségével lefordítják őket számítógép által közvetlenül futtatható programmá. Ez az, amit gyakrabban használnak a Linux-rendszerek, mivel sok programot forráskódban terjesztenek, amelyet aztán lefordítasz, hogy saját gépeden fusson. Sok Basic, C, Pascal stb. nyelven írt program érhető el az Interneten. Nagy programokban, különösen, ha a felhasználó nem ismeri eléggé a programnyelvet, vagy ha a program gyengén strukturált, könnyű elrejteni kártékony hatású utasításokat, trójai programokat vagy vírusokat. Ne fordíts le vagy ne futtass egyetlen forrás fájlt se, kivéve, ha tudod, hogy az biztonságos! A forráskód nem ártalmas, még levelek csatolmányaként sem. Csak akkor válhat veszélyessé, ha egy fordító programmal lefordítod vagy interpreterrel futtatod.

A fentiek alapvető tanulsága, hogy nem kaphatsz vírust egy sima szöveges fájlban vagy egyszerű, tiszta HTML fájlban vagy FTP/telnet kapcsolat keretében. A fő veszélyt a böngésző és az olyan levelező programok jelentik, amelyek úgy vannak beállítva, hogy automatikusan futtassanak '.EXE' vagy '.BAT' vagy egyéb kiterjesztésű programokat. Ilyen esetekben nem leszel képes megakadályozni vírusok elindítását.

Az a szerepünkön is múlik, hogy miként kezeljük a vírusok okozta problémát. Ez a füzet elsősorban az egyéni számítógép-felhasználó számára íródott. Azok a felhasználók, akik helyi hálózatokhoz tartoznak, más, a hálózati rendszerekhez kapcsolódó kérdésekkel is szembesülnek. Rendkívül lényeges például, hogy megelőzzük a vírusok beférkőzését a hálózat valamely részébe; ezért a floppyhasználat hálózati számítógépeken korlátozott lehet. Fontos feladatuk van azoknak is, akik email-szervert működtetnek. Elláthatják a szervert olyan antivírus szoftverrel, amely megakadályozza a vírust tartalmazó csatolmányok továbbítását. Ha Internetet használunk, nem árt érdeklődnünk a szolgáltatónknál: védekeznek-e a vírusok ellen a szerveren, és ha nem, kérhetjük, hogy gondoskodjanak róla.

- Számítógépes vírusok

Írta: Paul Mobbs az Association for Progressive Communications számára, 2002. márciusában.Fordította: Hasznos Erika

5.03

Ötletek a vírusok elleni védekezéshez

Három

nagyon egyszerű ötlet, hogyan csökkenthetjük a vírusokkal

kapcsolatos kockázatot:

Legyünk óvatosak az Internet-szolgáltatások használata során -

Legyünk óvatosak az Internet-szolgáltatások használata során -

- ne kattintsunk rá a csatolmányokra

- kapcsoljuk ki a makrókat a Wordben

- kapcsoljuk ki a Javascriptek végrehajtását

- úgy állítsuk be a böngészőt, hogy ne futtasson programokat

- amennyiben lehetséges, ne a Microsoft Outlook-ot használjuk (a Microsoft Outlook az általában használatos levelezőprogramok közül a legkevésbé biztonságos);

Ha

mégis a Microsoft Outlook mellett döntünk, szerezzük be a

legújabb verziót, vagy a létezőverziók javított változatát,

és úgy állítsuk be, hogy ne futtasson csatolmányokat vagy

programokat;

Használjunk valamilyen vírusirtó programot, és vizsgáljunk át minden csatolmányként érkezett, vagy lemezen kapott fájlt.

Ha már valamivel többet tudunk a számítógép használatáról, a következőtanácsok is segítségünkre lehetnek:

Használjunk valamilyen vírusirtó programot, és vizsgáljunk át minden csatolmányként érkezett, vagy lemezen kapott fájlt.

Ha már valamivel többet tudunk a számítógép használatáról, a következőtanácsok is segítségünkre lehetnek:

- Úgy állítsuk be operációs rendszerünket, hogy megmutassa a fájlnév kiterjesztését - ez lehetőé teszi, hogy lássuk, milyen típusú fájl van előttünk, és megkülönböztethetjük a végrehajtható fájlokat a nem-végrehajthatóaktól. Óvakodjunk az olyan fájloktól, melyeknek kétszeres/dupla kiterjesztése van, például "picture.jpeg.vb".

- Ne futtassunk mágneslemezen vagy Interneten kapott programokat, mielőtt átvizsgáltuk volna vírusirtóval, vagy ellenőriztük volna, hogy milyen utasításokat tartalmaz a kód. Ez vonatkozik a futtatható ('.exe'/'.com') fájlokra, képernyővédőkre ('.scr'), futtatható ('.exe') PKZIP vagy egyéb tömörített fájlokra, Visual Basic vagy egyéb szkript fájlokra, mint például VBScript ('.vbs'/'.bas') és minden programra, amit forráskódból fordítottunk vagy futtatunk.

- Biztosítsuk, hogy a böngésző beállításainál az '.exe', '.bat', '.doc', '.vbs' stb. (alapvetően minden olyan kiterjesztés, amely potenciálisan megfertőzhető, futtatható kódot tartalmazhat) kiterjesztésű fájlokra vonatkozó kapcsoló "Kérdezze meg a felhasználót" (vagy a böngészőben ennek megfelelő) módra van beállítva. Ne hagyjuk, hogy a böngésző döntsön automatikusan egyetlen program futtatásáról sem! Minden Java és egy plug-int KIKAPCSOLVA vagy KÉRDEZZE MEG állapotba állítsunk! Ez a webes böngészést kicsit lassabbá, körülményesebbé, viszont biztonságosabbá teszi.

- Biztosítsuk, hogy gépünk BIOS-ában a boot-szektor védelem be van kapcsolva, hogy megvédje merevlemezünk boot-szektorát attól, hogy egy régebbi fajta boot vírus azt felülírja.

- Biztosítsuk, hogy gépünkön a boot sorrend kapcsoló "csak C:-ről" (vagy ha a "csak C:-ről" hiányzik, akkor "C:, A:") állapotba legyen állítva - ezáltal ha egy mágneslemezt bennfelejtve indítjuk el a gépet, még akkor sem okozunk kárt, ha azon esetleg egy boot-vírus van.

- Biztosítsuk, hogy a levelezőprogramunk által letöltött csatolmányok olyan könyvtárban tárolódnak, amely nem szerepel gépünk 'path' bejegyzésében (a 'path' bejegyzés az 'autoexec.bat' állományban jelöli gépünk számára azokat a könyvtárakat, amelyekben egy-egy futtatni kívánt programot keres, ha az éppenséggel nem található meg az aktuális munkakönyvtárunkban - általában 'path' vagy 'set path' formában szerepel a bejegyzés). A legegyszerűbb megoldás, ha készítünk egy saját könyvtárat, és a levelezőprogramban ezt állítjuk be.

- A leghatékonyabb és legegyszerűbb módja a vírusok elleni védekezésnek, gépünk rendszeres, teljes ellenőrzése legalább hetente, vagy nagyszámú program letöltése után.

- Ne futtassunk ismeretlen forrásból származó programokat, még akkor sem, ha a víruskereső nem találta fertőzöttnek. Nagyon könnyű a programba apró, finom utasításokat illeszteni, amelyet esetleg a víruskereső sem fedez fel és ezáltal a gépünk is komoly kárt szenvedhet.

- Legyen kéznél vírus(ellenes) programot is tartalmazó backup system/boot up lemez, arra az esetre, ha rendszerünket megfertőzné egy vírus; ennek segítségével bootolhatunk? a floppyról is, anélkül, hogy aktiválnánk a vírust merevlemezen: aztán pedig megtisztíthatjuk a rendszert.

- Rendszeresen tisztítsuk meg a rendszerünket Scandisk-kel; ez eltakarít mindenféle kóbor adatot, megcsonkított fájlt stb. a lemezeinkről. Figyeljünk a letöröletlen átmeneti ("tmp") fájlokra.

- Számítógépes vírusok

Írta: Paul Mobbs az Association for Progressive Communications számára, 2002. márciusában.

Fordította: Hasznos Erika

5.04

Ingyenes dokumentum-licenc

Minden

jog fenntartva C 2001,2002 Association for Progressive Communications

(APC) és Paul Mobbs. A szerkesztésben és a fordításban

közreműködött Karen Banks, Michael de Beer, Roman Chumuch, Jim

Holland, Marek Hudema, Pavel Prokopenko és Pep Turro. A dokumentumok

az Association for Progressive Communications felügyelete alatt, az

OSI pénzügyi támogatásával készültek.

A mű másolása, terjesztése és/vagy módosítása az 1.1 vagy későbbi verziójú GNU Ingyenes Dokumentumlicencnek megfelelően engedélyezett (a licenc megtalálható ahttp://www.gnu.org/copyleft/fdl.html címen).

Figyelem! A lecke címe és az "Ingyenes Dokumentumlicenc" fejezet a dokumentum nem módosítható részeit képezik.

"A számítógép biztonságos használata" című munkával kapcsolatban további információkért forduljon kérdéseivel a secdocs@apc.org e-mail címre.

A mű másolása, terjesztése és/vagy módosítása az 1.1 vagy későbbi verziójú GNU Ingyenes Dokumentumlicencnek megfelelően engedélyezett (a licenc megtalálható ahttp://www.gnu.org/copyleft/fdl.html címen).

Figyelem! A lecke címe és az "Ingyenes Dokumentumlicenc" fejezet a dokumentum nem módosítható részeit képezik.

"A számítógép biztonságos használata" című munkával kapcsolatban további információkért forduljon kérdéseivel a secdocs@apc.org e-mail címre.

5. Számítógépes

vírusok

Írta: Paul Mobbs AZ Association for Progressive Communications számára, 2002. márciusában.

Fordította: Hasznos Erika

5,05

Free Documentation License

Szerzői

C 2001, 2002 Association for Progressive Communications (APC) és

Paul Mobbs. Továbbá hozzájárulások, szerkesztési és

fordítási Karen Banks, Michael de Beer, Roman Chumuch, Jim Holland,

Marek Hudema, Pavel Prokopenko és Pep Turro. A projekt

kidolgozása ez a sorozat a tájékoztatók által irányított

Egyesület Progressive Communications, és a finanszírozott

OSI.

Engedélyezett a dokumentum másolása, terjesztése és / vagy módosítása ezen dokumentum alapján a GNU Free Documentation License, Version 1.1or későbbi version (lásd http://www.gnu.org/copyleft/fdl.html egy példányát az engedély.)

Kérjük, vegye figyelembe, hogy a cím az eligazítás, és a "szabad dokumentációs licenc" részben védett, mint "állandó szakaszok és nem kell módosítani.

További információt a résztvevő biztonsági projekt, vagy ha kérdése van a tájékoztatók, forduljonsecdocs@apc.org

Engedélyezett a dokumentum másolása, terjesztése és / vagy módosítása ezen dokumentum alapján a GNU Free Documentation License, Version 1.1or későbbi version (lásd http://www.gnu.org/copyleft/fdl.html egy példányát az engedély.)

Kérjük, vegye figyelembe, hogy a cím az eligazítás, és a "szabad dokumentációs licenc" részben védett, mint "állandó szakaszok és nem kell módosítani.

További információt a résztvevő biztonsági projekt, vagy ha kérdése van a tájékoztatók, forduljonsecdocs@apc.org

- Biztonság az Interneten

Írta: Paul Mobbs az Association for Progressive Communications számára, 2002. márciusában.Fordította: Korn András

6.01 Online

tevékenységünket figyelhetik az Internet

segítségével

6.02 On-line tevékenységünk megfigyelésének megnehezítése

6.03 A számítógépünket fenyegető veszélyek csökkentése

6.04 A magánszféra védelme és a rendszer ápolása

6.05 Nyilvános "személyiséglenyomat", profil

6.06 Ingyenes dokumentum-licenc

6.07 Free Documentation License

6.02 On-line tevékenységünk megfigyelésének megnehezítése

6.03 A számítógépünket fenyegető veszélyek csökkentése

6.04 A magánszféra védelme és a rendszer ápolása

6.05 Nyilvános "személyiséglenyomat", profil

6.06 Ingyenes dokumentum-licenc

6.07 Free Documentation License

- Online tevékenységünket

- figyelhetik az Internet

- segítségével

Azzal,

hogy egy számítógép és a külvilág (pl. egy belső hálózat

vagy az Internet) között kapcsolatot teremtünk, potenciális

megfigyelőeszközt csinálunk a számítógépből.

Az Interneten keresztül bizalmas adatokat továbbítani nem könnyű. Vegyük például az e-mailt: elküldésének folyamata hasonlít a papíralapú levél elküldéséhez, úgyhogy képzeljük el, hogy levelet, ráadásul bizalmas tartalmú levelet írunk valakinek. Lássuk, hogyan szivároghat ki információ a levél tartalmával kapcsolatban!

Ha a levél piszkozatát a lakásunkban hagyjuk, valaki megtalálhatja. A postaládát ürítő postás megnézheti, kinek küldjük, és megmérheti, mennyit nyom. Ha nagyon kíváncsi típus, kinyithatja és elolvashatja.

Idővel a levél eljut egy postahivatalba. A hivatal feljegyezheti, ki, kinek, mikor írt levelet, és ok is felbonthatják, ha akarják. Ugyanez a helyzet a címzetthez közeli postahivatalban, ahová a leveled ezután jut.

Ha pedig maga a címzett óvatlanul elöl hagyja a levelet, nála is megtalálhatják illetéktelenek.

Az e-mailre ebből a szempontból több és nagyobb veszély leselkedik, mint a hagyományos levelekre. Lássuk csak, mi micsoda a papírleveles párhuzamban: a postás az az összeköttetés, amellyel az internet-szolgáltatónkhoz kapcsolódunk (ennek első szakasza lehet pl. a telefonvonalunk). A postahivatal az a szerver, amelynek kimenő leveleinket továbbítjuk.

A címzett postahivatala az a szervezet, amely a címzett postafiókját üzemelteti (pl. valamilyen webes e-mail-szolgáltató); a címzett postása pedig a címzett internetkapcsolata.

Csakhogy a helyzet sokkal rosszabb, mint a valódi postánál! Az Interneten az e-mail-szolgáltatók minden esetben automatikusan naplózzák, ki, kinek, mikor, milyen hosszú e-mailt ír. Arról már nem is beszélve, hogy maga az e-mail olyan, mint egy levelezőlap: "felbontás" nélkül elolvashatja akár a postás, akár a postahivatal egy alkalmazottja.

Minden internetes tevékenységünket az internetszolgáltatónkon (az ISP-n) keresztül bonyolítjuk le. A legtöbb szolgáltatással összefüggő adatok titkosítás (rejtjelezés, "kódolás") nélkül kerülnek továbbításra. Ez többek között azt jelenti, hogy bárki, aki fizikailag hozzáfér a helyi hálózatunkhoz, vagy az internetszolgáltatónkéhoz, különösebb erőlködés nélkül elolvashatja azokat az e-maileket, amelyeket éppen le- vagy feltöltünk.

Szerencsére bizonyos szolgáltatásoknál lehet az adatok titkosítására utasítani a számítógépet. A web-böngészésnél például egyre többször találkozhatunk a biztonságos "https" protokollal, amely a hagyományos "http" titkosított, és a kommunikáció megkezdése előtt a partnert hitelesítő változata. Emiatt az összes, internetes banki szolgáltatást nyújtó webhely, és számos jelszavas bejelentkezést igénylő oldal ezt használja. Egyre több webes e-mail-szolgáltató érhető el https-sel is.

Ha az e-mail-szolgáltatónk támogatja az SSL-t vagy a TLS-t (ez az a titkosító-hitelesítő keretrendszer, amit a https is használ), és az e-mail programunkban beállítottuk, hogy éljen is ezzel a lehetőséggel, akkor az e-mailjeink fel- és letöltése egy biztonságos, titkosított "alagúton" keresztül megy végbe; a két végpont között nem lehet az átvitt szöveget lehallgatni. Maga az e-mail-szolgáltató, aki a postafiókunk tartalmát tárolja, amíg le nem töltjük, természetesen továbbra is elolvashatja a leveleinket.

Jelen sorozat negyedik leckéje a titkosítás alapfogalmait ismerteti. Lehetőség van arra, hogy valamilyen titkosítóprogrammal, pl. a PGP-vel, rejtjelezzük a kimenő leveleinket. Így azonban csak a levél törzsét (szövegét) tesszük olvashatatlanná; a fejlécek, tehát pl. a From:, a To: és a Subject: ("Tárgy:") mező továbbra is titkosítatlan marad. A fejlécben található információk segítségével elkészíthető egy személy vagy egy csoport kommunikációs profilja: ki, kivel, mikor, sőt: honnan, milyen témában váltott levelet.

Példaként bemutatunk egy titkosított e-mailt. Jól látható, hogy a fejlécre (amelyet félkövér betűkkel szedtünk) nem vonatkozik a titkosítás. Vegyük észre, mennyi, a levélre vonatkozó információ marad titkosítatlan!

Delivered-To: an-email-list@seven.gn.apc.org

Received: from nfs1.gn.apc.org

(nfs1.gn.apc.org [194.202.158.5])

by seven.gn.apc.org (Postfix) with ESMTP id 3BBC23957

for ; Mon, 7 Jan 2002 09:58:52 +0000 (GMT)

Received: from KBLAP.gn.apc.org ([194.202.158.101])

by nfs1.gn.apc.org (8.9.3/8.8.8) with ESMTP id KAA17178

for ; Mon, 7 Jan 2002 10:02:03 GMT

Message-Id: <4.3.2.7.2.20020107095742.028fc888@pop.gn.apc.org>

X-Sender: person@pop.gn.apc.org

X-Mailer: QUALCOMM Windows Eudora Version 4.3.2

To: an-email-list@gn.apc.org

From: a.person

Subject: Re: [an-email-list] new member

Content-Type: text/plain; charset="us-ascii"; format=flowed

Sender: an-email-list-admin@gn.apc.org

Errors-To: an-email-list-admin@gn.apc.org

X-BeenThere: an-email-list@gn.apc.org

X-Mailman-Version: 2.0.6

Reply-To: an-email-list@gn.apc.org

List-Help:

List-Post:

List-Subscribe: ,

List-Id:

List-Unsubscribe: ,

List-Archive:

Date: Mon, 07 Jan 2002 09:59:37 +0000

X-UIDL: 6cc!!S;n"!LjD"!~L-!!

-----BEGIN PGP MESSAGE-----

Version: PGPfreeware 7.0.3 for non-commercial use

buqZ7/TNFRl5HU+Nenl+dOchFoAzh4rQTea/AFUlhdy3XLXTORAxb8vme9NM8YIP sM4RE73ByoS/ll/lLrb3GG4QsX51GIiVwO6J0HzXGEbsQqcmQDdVLe2P7FDokI4r UvhO+Q2oHn9oiE/JRxz5OHprwl2ThvXsxRhKvIXiszzkzxSoEG1D9gLci44iy47P crzGA1pfOZIAgifhHeQtk4mseUO4BSlbRk1/K1HAbeJ9lSc+mVEL3V2tLxT3Eq6x ggNnhiyqYcnAkTw2FKvaYsHmrOH0cnxfypFjBvNiQEk0qq5rr4lJQ8ItIlr2lzSE 0XRXT+2GkIELlpuuY2U2BpYs7wAHPO8hp+nQTQQscSttE2utleC4n958DUE5w3zU Zd+S0Rqy7M6J6CJcAc4AVPK4X5A2abrsttVxEdeNXDvDIdAbfFHpm0qHqoB2iUKl MbL+y9k+mPXVe6eRzb6j47/by/PuYLlE8i1cVVvYACMbjfIJAtukFMRFqsDp7EWu pz9NPB4wCEL4qXQpMUHbM9FlVkmNJ3Y5UINsIxsWlU241AZi+vPk1x/saLclN5Kd JgoGkQaHLVvhKvAACdISgojemFfaCDe+buZ+qimBfhLj6GnadTMk84oIlX9j6evm f4zHj354IjQ2aGOrqdCoO6sn7LVR2VaXP0U2/O5Vy/zPn1dPy4kY2JsqeN/30nX8

WN8CAce0l2WWvJE=

=LZSS

-----END PGP MESSAGE-----

_________________________________________

an-email-list mailing list

an-email-list@gn.apc.org

http://mailman.greennet.org.uk/mailman/listinfo/an-email-list

Az Interneten keresztül bizalmas adatokat továbbítani nem könnyű. Vegyük például az e-mailt: elküldésének folyamata hasonlít a papíralapú levél elküldéséhez, úgyhogy képzeljük el, hogy levelet, ráadásul bizalmas tartalmú levelet írunk valakinek. Lássuk, hogyan szivároghat ki információ a levél tartalmával kapcsolatban!

Ha a levél piszkozatát a lakásunkban hagyjuk, valaki megtalálhatja. A postaládát ürítő postás megnézheti, kinek küldjük, és megmérheti, mennyit nyom. Ha nagyon kíváncsi típus, kinyithatja és elolvashatja.

Idővel a levél eljut egy postahivatalba. A hivatal feljegyezheti, ki, kinek, mikor írt levelet, és ok is felbonthatják, ha akarják. Ugyanez a helyzet a címzetthez közeli postahivatalban, ahová a leveled ezután jut.

Ha pedig maga a címzett óvatlanul elöl hagyja a levelet, nála is megtalálhatják illetéktelenek.

Az e-mailre ebből a szempontból több és nagyobb veszély leselkedik, mint a hagyományos levelekre. Lássuk csak, mi micsoda a papírleveles párhuzamban: a postás az az összeköttetés, amellyel az internet-szolgáltatónkhoz kapcsolódunk (ennek első szakasza lehet pl. a telefonvonalunk). A postahivatal az a szerver, amelynek kimenő leveleinket továbbítjuk.

A címzett postahivatala az a szervezet, amely a címzett postafiókját üzemelteti (pl. valamilyen webes e-mail-szolgáltató); a címzett postása pedig a címzett internetkapcsolata.

Csakhogy a helyzet sokkal rosszabb, mint a valódi postánál! Az Interneten az e-mail-szolgáltatók minden esetben automatikusan naplózzák, ki, kinek, mikor, milyen hosszú e-mailt ír. Arról már nem is beszélve, hogy maga az e-mail olyan, mint egy levelezőlap: "felbontás" nélkül elolvashatja akár a postás, akár a postahivatal egy alkalmazottja.

Minden internetes tevékenységünket az internetszolgáltatónkon (az ISP-n) keresztül bonyolítjuk le. A legtöbb szolgáltatással összefüggő adatok titkosítás (rejtjelezés, "kódolás") nélkül kerülnek továbbításra. Ez többek között azt jelenti, hogy bárki, aki fizikailag hozzáfér a helyi hálózatunkhoz, vagy az internetszolgáltatónkéhoz, különösebb erőlködés nélkül elolvashatja azokat az e-maileket, amelyeket éppen le- vagy feltöltünk.

Szerencsére bizonyos szolgáltatásoknál lehet az adatok titkosítására utasítani a számítógépet. A web-böngészésnél például egyre többször találkozhatunk a biztonságos "https" protokollal, amely a hagyományos "http" titkosított, és a kommunikáció megkezdése előtt a partnert hitelesítő változata. Emiatt az összes, internetes banki szolgáltatást nyújtó webhely, és számos jelszavas bejelentkezést igénylő oldal ezt használja. Egyre több webes e-mail-szolgáltató érhető el https-sel is.

Ha az e-mail-szolgáltatónk támogatja az SSL-t vagy a TLS-t (ez az a titkosító-hitelesítő keretrendszer, amit a https is használ), és az e-mail programunkban beállítottuk, hogy éljen is ezzel a lehetőséggel, akkor az e-mailjeink fel- és letöltése egy biztonságos, titkosított "alagúton" keresztül megy végbe; a két végpont között nem lehet az átvitt szöveget lehallgatni. Maga az e-mail-szolgáltató, aki a postafiókunk tartalmát tárolja, amíg le nem töltjük, természetesen továbbra is elolvashatja a leveleinket.

Jelen sorozat negyedik leckéje a titkosítás alapfogalmait ismerteti. Lehetőség van arra, hogy valamilyen titkosítóprogrammal, pl. a PGP-vel, rejtjelezzük a kimenő leveleinket. Így azonban csak a levél törzsét (szövegét) tesszük olvashatatlanná; a fejlécek, tehát pl. a From:, a To: és a Subject: ("Tárgy:") mező továbbra is titkosítatlan marad. A fejlécben található információk segítségével elkészíthető egy személy vagy egy csoport kommunikációs profilja: ki, kivel, mikor, sőt: honnan, milyen témában váltott levelet.

Példaként bemutatunk egy titkosított e-mailt. Jól látható, hogy a fejlécre (amelyet félkövér betűkkel szedtünk) nem vonatkozik a titkosítás. Vegyük észre, mennyi, a levélre vonatkozó információ marad titkosítatlan!

Delivered-To: an-email-list@seven.gn.apc.org

Received: from nfs1.gn.apc.org

(nfs1.gn.apc.org [194.202.158.5])

by seven.gn.apc.org (Postfix) with ESMTP id 3BBC23957

for ; Mon, 7 Jan 2002 09:58:52 +0000 (GMT)

Received: from KBLAP.gn.apc.org ([194.202.158.101])

by nfs1.gn.apc.org (8.9.3/8.8.8) with ESMTP id KAA17178

for ; Mon, 7 Jan 2002 10:02:03 GMT

Message-Id: <4.3.2.7.2.20020107095742.028fc888@pop.gn.apc.org>

X-Sender: person@pop.gn.apc.org

X-Mailer: QUALCOMM Windows Eudora Version 4.3.2

To: an-email-list@gn.apc.org

From: a.person

Subject: Re: [an-email-list] new member

Content-Type: text/plain; charset="us-ascii"; format=flowed

Sender: an-email-list-admin@gn.apc.org

Errors-To: an-email-list-admin@gn.apc.org

X-BeenThere: an-email-list@gn.apc.org

X-Mailman-Version: 2.0.6

Reply-To: an-email-list@gn.apc.org

List-Help:

List-Post:

List-Subscribe: ,

List-Id:

List-Unsubscribe: ,

List-Archive:

Date: Mon, 07 Jan 2002 09:59:37 +0000

X-UIDL: 6cc!!S;n"!LjD"!~L-!!

-----BEGIN PGP MESSAGE-----

Version: PGPfreeware 7.0.3 for non-commercial use